اگر شخصی کامیپوتر شما را مانیتور کند، قادر خواهد بود تمام فعالیتهای شما روی کامپیوتر را ببیند: پسوردهایی که تایپ میکنید و یا حتی در حافظه موقتی نگاه داشتهاید (clipboard)، وبسایتهایی که بازدید میکنید، عکسها و فایلهایی که روی کامپیوترتان نگاه می کنید و غیره. بسیاری از کاربران اینترنت این ترس را دارند که شخصی بدون آگاهی آنها دستگاهشان را مانیتور کند یا حتی مشکوک میشوند که کسی دستگاهشان را مانیتور میکند. در این مقاله از وبسایت کنشتک میخوانیم که چگونه میتوانیم تشخیص دهیم که کامپیوترمان مانیتور میشود یا نه.

آیا کامپیوترمان مانیتور میشود ؟

از یک نرمافزار ضد جاسوسافزار استفاده کنید:

یکی از بهترین روشها، نصب کردن ضد جاسوسافزار بمنظور جلوگیری از آلوده شدن دستگاه به جاسوسافزار و شناسایی آن است. آنتیجاسوسافزارها علاوه بر شناسایی، پورتهای باز دستگاه را نیز بررسی میکنند و فعالیتهای مشکوک را مسدود میکنند. در لیست زیر نام چند نرمافزار ضد جاسوسافزار را آوردهایم:

- SpywareBlaster

- Avast Free Antivirus

- Malwarebytes

- SUPERAntiSpyware

- Spybot

هر زمانی که نرمافزار مشکلی پیدا کرد، شما خبردار میشوید. برای مثال اگر کیلاگر روی کامپیوتر شما نصب باشد، ضد جاسوسافزار تشخیص میدهد و آن را مسدود میکند و به شما اطلاع میدهد.

اتصالهای فعال به اینترنت را بررسی کنید

یکی دیگر از بهترین راههای تشخیص مانیتور شدن، بررسی اتصالهای فعال است که برنامهها در کامپیوترتان با اینترنت برقرار کردهاند.

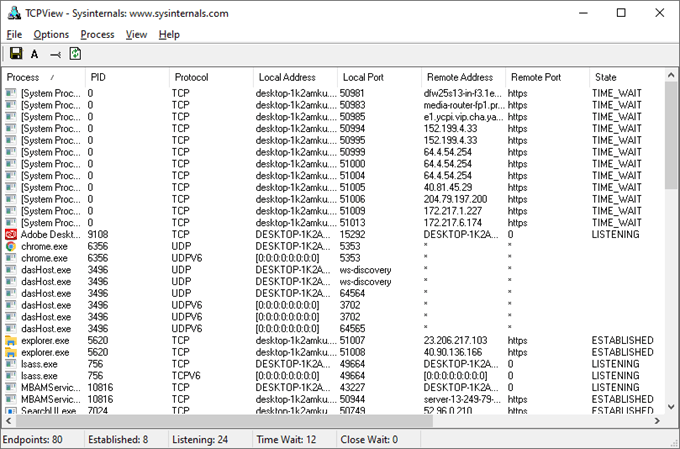

اگر سیستمعاملتان ویندوز است، میتوانید از برنامه TCPView استفاده کنید. با استفاده از این برنامه میبینید که چه نرمافزارهایی روی کامپیوترتان به چه آدرس بخصوصی متصل شدهاند. از آنجاییکه ممکن است دادههای زیادی اینجا ببینید، پیشنهاد میکنیم مرورگرهایتان را ببیندید و همچنین برنامهها و نرمافزارهایی که ميدانید به اینترنت متصل هستند و در حال حاضر نیازی به آنها ندارید. سپس جدول را بر اساس Remote Port مرتب کنید.

اگر فعالیت مشکوکی میبینید، روی پروسس مورد نظر کیک و اتصال را قطع کنید. اطلاعاتی که بدست آوردید را میتوانید به شخصی که در این حوزه تخصص دارد نشان دهید تا بیشتر بررسی کنند.

علاوه بر TCPview نرمافزار Wireshark هم با آنالیز بستهها به شناسایی جاسوسافزارها کمک میکند.

درگاههای باز را بررسی کنید

کامپیوتر از طریق درگاهها به شبکه اینترنت متصل میشود. درگاه یا پورتهای رایج عبارتند از ۸۰، ۲۱ و ۴۴۳. با توجه به اینکه چه نرمافزارهایی رو کامپیوترتان نصب کردهاید و قوانین پورت فوروارد چگونه تنظیم شده است، ممکن است تعداد پورتهای باز دستگاهتان زیاد باشد.

اگر روی کامپیوترتان درگاههای زیادی باز باشند، خرابکار میتواند از آن سواستفاده کند و با کامپیوتر شما ارتباط برقرار کند. با استفاده از نرمافزارهای اسکن پورت یا درگاه مانند Nmap میتوانید ببینید چه پورتهایی باز هستند. سپس از طریق تنظیمات دیوار آتش دستگاهتان، آن درگاههای باز را ببندید.

نرمافزار و برنامههای نصب شده را بررسی کنید

ممکن است شما نرمافزاری روی کامپیوترتان نصب کرده باشید که در واقع بدافزار بوده و مشغول مانیتورینگ و جاسوسی شما باشد. یا بعضی مواقع بدافزاری که روی دستگاهتان نصب شده را بسادگی میتوانید در لیست نرمافزارهای نصب شده روی کامپیوتان ببینید. لیست برنامههای نصب شده روی کامپیوترتان را باز کنید، اگر نرمافزاری میبینید که نمیشناسید یا شما نصب نکردید، اول یک اسکرینشات بگیرید، آن برنامه را حذف کنید.

امنیت WiFi را بررسی کنید

مطمئن شوید که به شبکه Wifi امنی متصل شدهاید. بخصوص هنگامی که به WiFi های عمومی و باز متصل میشوید، در این حالت احتمال مانیتورینگ ترافیک شبکهتان وجود دارد. در این مواقع حتما از VPN مطمئن استفاده کنید.

[…] همچنین بخوانید : چگونه تشخیص دهیم که کامپیوترمان مانیتور میشود یا نه […]

[…] آلوده کردن دستگاههای دیگر، یا نفوذهای بیشتر. ۲- جاسوسی فعالیتهای کاربر – سرقت اطلاعات مهم، مالی یا سرقت هویت.۳- از بین بردن […]

[…] هم میتوانند با آن کار کنند تا رفتار مشکوک در شبکه، نرمافزار ناخواسته و ناشناس را در کامپیوترشان پیدا کن…. در این مقاله آموزشی از وبسایت امنیت اینترنت کنشتک […]

[…] همچنین بخوانید: چگونه تشخیص دهیم که کامپیوترمان مانیتور میشود یا نه […]