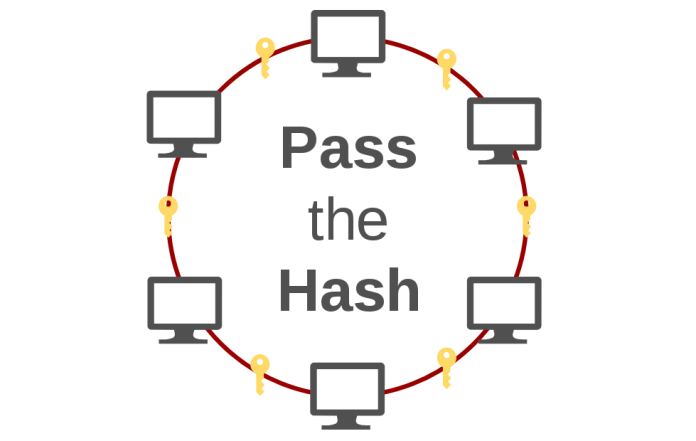

عبور از هش (PtH) نوعی حمله سایبری است که در آن مهاجم یک اعتبار کاربری “هش شده” را سرقت کرده و از آن برای ایجاد یک جلسه کاربری جدید در همان شبکه استفاده میکند. برخلاف حملات دیگر سرقت اعتبار، حمله عبور از هش نیازی به دانستن یا شکستن رمز عبور توسط مهاجم برای دسترسی به سیستم ندارد. بلکه از نسخه ذخیره شده رمز عبور برای آغاز یک جلسه جدید استفاده میشود.

هش رمز عبور چیست؟

هش رمز عبور یک تابع ریاضی یک طرفه است که رمز عبور کاربر را به رشتهای از متن تبدیل میکند که نمیتوان آن را معکوس یا رمزگشایی کرد تا رمز عبور واقعی را فاش کند. به زبان ساده، رمزهای عبور به صورت متن یا کاراکتر ذخیره نمیشوند، بلکه به عنوان نمادهای هش ناشناخته ذخیره میشوند.

چرا حملات عبور از هش نگران کننده هستند؟

با توجه به اینکه سازمانهای بیشتری از روش login یکباره (SSO) برای تسهیل نیروی کار از راه دور و کاهش اصطکاک در تجربه کاربری استفاده میکنند، مهاجمان متوجه آسیبپذیریهای ذاتی رمزهای عبور ذخیره شده و اعتبارهای کاربری شدهاند.

حملات مبتنی بر هویت، مانند حملات عبور از هش، که در آن مهاجمان خود را به جای کاربران قانونی جا میزنند، به سادگی قابل تشخیص نیستند، زیرا بیشتر راهحلهای سنتی امنیت سایبری نمیتوانند بین یک کاربر واقعی و یک مهاجم تفاوت قائل شوند.

محافظت در برابر حملات عبور از هش حیاتی است زیرا این تکنیک اغلب به عنوان دری به سمت مسائل امنیتی جدیتر مانند نقض دادهها، سرقت هویت و حملات بدافزار یا باجافزار عمل میکند.

حمله عبور از هش چگونه کار میکند؟

در یک حمله عبور از هش، مهاجم معمولاً از طریق یک تکنیک مهندسی اجتماعی مانند فیشینگ به شبکه دسترسی پیدا میکند. فیشینگ زمانی اتفاق میافتد که یک مجرم سایبری احساسات فردی مانند ترس، همدلی یا طمع را هدف قرار میدهد تا او را متقاعد به به اشتراک گذاری اطلاعات شخصی یا دانلود فایلهای مخرب کند.

پس از دسترسی مهاجم به حساب کاربری، از ابزارها و تکنیکهای مختلفی برای استخراج حافظه و یافتن هشها استفاده میکند.

با داشتن یک یا چند هش رمز عبور معتبر، مهاجم به سیستم دسترسی کامل پیدا میکند و به او امکان حرکت جانبی در سراسر شبکه را میدهد. در حالی که مهاجم از یک برنامه به برنامه دیگر خود را به جای کاربر جا میزند، اغلب به جمعآوری هشها ادامه میدهد — هشهای بیشتری را در سراسر سیستم جمعآوری میکند که میتواند برای دسترسی به بخشهای بیشتری از شبکه، افزودن مجوزهای حساب، هدف قرار دادن یک حساب دارای امتیاز، و ایجاد درهای پشتی و گذرگاههای دیگر برای دسترسیهای آینده استفاده شود.

چه کسی در معرض حملات عبور از هش قرار دارد؟

مشتریان سرور ویندوز و سازمانهایی که از پروتکل NTLM (Windows New Technology LAN Manager) استفاده میکنند، بهویژه در معرض حملات عبور از هش قرار دارند.

NTLM مجموعهای از پروتکلهای امنیتی مایکروسافت است که هویت کاربران را تأیید و یکپارچگی و محرمانگی فعالیتهای آنها را حفظ میکند. بهطور کلی، NTLM ابزاری برای SSO است که از یک پروتکل چالشی-پاسخ برای تأیید کاربر بدون نیاز به ارائه رمز عبور استفاده میکند، فرآیندی که به عنوان احراز هویت NTLM شناخته میشود.

NTLM دارای چندین آسیبپذیری امنیتی شناختهشده در ارتباط با هش کردن و افزودن salt به پسوردها است. در NTLM، رمزهای عبور ذخیره شده در سرور و کنترلکننده دامنه شامل salt نیستند — به این معنی که یک رشته تصادفی از کاراکترها به رمز عبور هش شده اضافه نمیشود تا از تکنیکهای شکستن آن جلوگیری شود. این بدان معناست که مهاجمانی که یک هش رمز عبور دارند، نیازی به رمز عبور اصلی برای تأیید هویت جلسه ندارند.

رمزنگاری NTLM نیز از پیشرفتهای جدید در الگوریتمها و رمزنگاری که بهطور قابل توجهی قابلیتهای امنیتی را بهبود میبخشد، بهرهمند نمیشود.

در حالی که NTLM به عنوان پروتکل پیشفرض احراز هویت در ویندوز ۲۰۰۰ و دامنههای Active Directory (AD) بعدی با Kerberos جایگزین شد، همچنان برای سازگاری بین مشتریان و سرورهای قدیمی در همه سیستمهای ویندوز نگهداری میشود. برای مثال، کامپیوترهایی که همچنان ویندوز ۹۵، ویندوز ۹۸ یا ویندوز NT 4.0 را اجرا میکنند، از پروتکل NTLM برای احراز هویت شبکه با دامنه ویندوز ۲۰۰۰ استفاده میکنند. در همین حال، کامپیوترهایی که ویندوز ۲۰۰۰ را اجرا میکنند، از NTLM هنگام احراز هویت سرورهایی با ویندوز NT 4.0 یا نسخههای قبلی، و همچنین هنگام دسترسی به منابع در دامنههای ویندوز ۲۰۰۰ یا نسخههای قبلی استفاده میکنند. NTLM همچنین برای احراز هویت ورودهای محلی با کنترلکنندههای غیر دامنه استفاده میشود.

نکتهای درباره یک حمله عبور از هش

در آوریل ۲۰۲۲، یک پلتفرم باجافزار بهعنوان سرویس (RaaS) به نام Hive از تکنیک عبور از هش برای پیشبرد یک حمله استفاده کرد که تعداد زیادی از مشتریان سرور Exchange مایکروسافت، از جمله کسانی که در بخشهای انرژی، خدمات مالی، غیرانتفاعی و بهداشت و درمان بودند، را هدف قرار داد.

این حمله از یک آسیبپذیری خاص سرور Exchange مایکروسافت به نام ProxyShell سوءاستفاده کرد. اگرچه این آسیبپذیری به سرعت توسط مایکروسافت اصلاح شد، بسیاری از کسبوکارها نرمافزار خود را بهروزرسانی نکرده بودند و در معرض خطر قرار گرفتند.

مهاجمان از آسیبپذیری ProxyShell برای قرار دادن یک اسکریپت وب در پشتی استفاده کردند که برای اجرای کد مخرب در سرور Exchange استفاده شد. سپس مهاجمان از طریق تکنیک عبور از هش با استفاده از ابزار Mimikatz برای سرقت هشهای NTLM کنترل سیستم را به دست گرفتند. Hive سپس با انجام شناسایی بر روی سرور، جمعآوری دادهها و استقرار باجافزار، عملیات خود را ادامه داد.

کاهش خطر حملات عبور از هش

برای جلوگیری از حملات عبور از هش در سطح سازمانی، سازمانها باید درک کنند که بهترین روشهای امنیتی سنتی، مانند تعیین الزامات قوی برای رمز عبور و نظارت بر تلاشهای متعدد برای ورود، کمک محدودی به این روش حمله خاص خواهند کرد. خوشبختانه چندین گام مؤثر دیگر وجود دارد که شرکتها میتوانند برای جلوگیری از حملات عبور از هش و محدود کردن تأثیر آنها بردارند:

- محدود کردن دسترسی به شبکه و امتیازات حساب.

سازمانها باید اقداماتی برای محدود کردن دسترسی به شبکه انجام دهند تا حرکت هکر را محدود و خسارت را کاهش دهند. برخی از تکنیکها شامل:

اصل حداقل امتیاز (POLP): اصل حداقل امتیاز (POLP) یک مفهوم و رویه امنیتی رایانه ای است که به کاربران حقوق دسترسی محدودی را بر اساس وظایف لازم برای کارشان می دهد. این تضمین میکند که فقط کاربران مجاز که هویت آنها تأیید شده است، مجوزهای لازم را برای اجرای وظایف در سیستمها، برنامهها، دادهها و سایر داراییهای خاص دارند. به طور گسترده ای به عنوان یکی از موثرترین روش ها برای تقویت جایگاه امنیت سایبری سازمان در نظر گرفته می شود، زیرا به سازمانها امکان کنترل و نظارت بر دسترسی به شبکه و دادهها را می دهد.

Zero Trust: Zero Trust یک چارچوب امنیتی است که نیاز به احراز هویت، مجوز و اعتبارسنجی مستمر همه کاربران (چه در داخل یا خارج از شبکه سازمان) قبل از دریافت دسترسی به برنامهها و دادهها دارد. این فناوریهای پیشرفتهای مانند MFA مبتنی بر ریسک، حفاظت از هویت، امنیت نقطه پایانی نسل بعدی و فناوریworkload ابری را برای تأیید هویت کاربر یا سیستم، در نظر گرفتن دسترسی در آن لحظه از زمان، و حفظ امنیت سیستم ترکیب میکند. Zero Trust همچنین نیازمند در نظر گرفتن رمزگذاری دادهها، ایمن سازی ایمیل و تأیید بهداشت داراییها و نقاط پایانی قبل از اتصال آنها به اپلیکیشنها است.

مدیریت دسترسی ممتاز (PAM): مدیریت دسترسی ممتاز (PAM) یک استراتژی امنیت سایبری است که بر حفظ امنیت یا مدیریت اعتبار ممتاز حساب تمرکز دارد.

تقسیمبندی هویت: تقسیمبندی هویت روشی برای محدود کردن دسترسی کاربر به برنامهها یا منابع بر اساس هویت است.

کاهش سطح حمله: پروتکل های قدیمی مانند NTLM را که دارای آسیب پذیری های شناخته شده هستند و معمولاً توسط دشمنان مورد سوء استفاده قرار می گیرند غیرفعال کنید.

منبع:https://www.crowdstrike.com/en-us/cybersecurity-101/cyberattacks/pass-the-hash-attack/