در این راهنما میخوانیم که چگونه میتوانیم با استفاده از Wireshark ترافیک بدافزار را آنالیز و بدافزار را شناسایی کنیم.

آنالیز ترافیک بدافزار با استفاده از Wireshark

همچنین بخوانید: چگونه با استفاده از TCPView نرمافزار مشکوک و ناخواسته در کامپیوتر یا لپتاپمان را شناسایی کنیم؟

در قدم صفر، یعنی پیش از شروع به کار، نرمافزار Wireshark را روی دستگاه خودتان نصب کنید. سپس مراحل زیر را دنبال کنید:

قدم ۱: نرمافزار را اجرا و اینترفیس مورد نظرتان را انتخاب کنید. اینترفیس یعنی شبکهای که میخواهید بستههای آن را بررسی کنید.

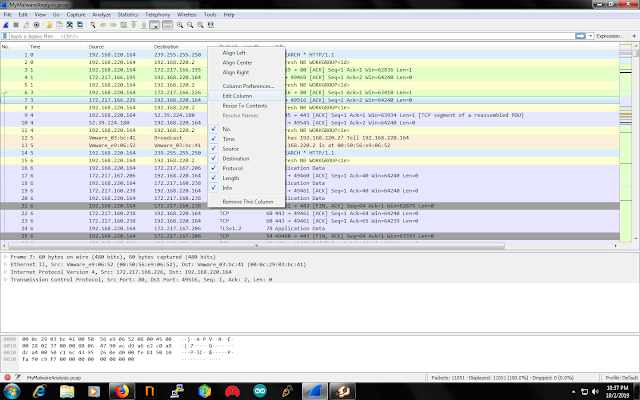

قدم ۲: اکنون تعداد زیادی بسته میبینید که کپچر شدهاند. اکنون خروجی را مرتب میکنیم و ستونهای درگاه مبدا و مقصد و غیره را اضافه میکنیم. بدین منظور نشانگر ماوس را روی ستونها نگاه دارید و راست کلیک، سپس Column Preferences را انتخاب کنید.

قدم ۳: سپس روی گزینه Edit Column کلیک کنید.

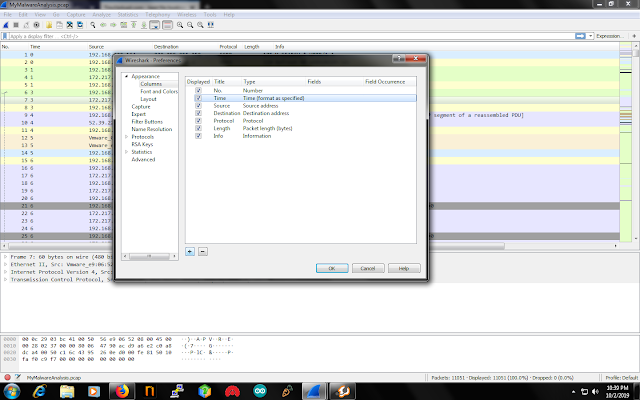

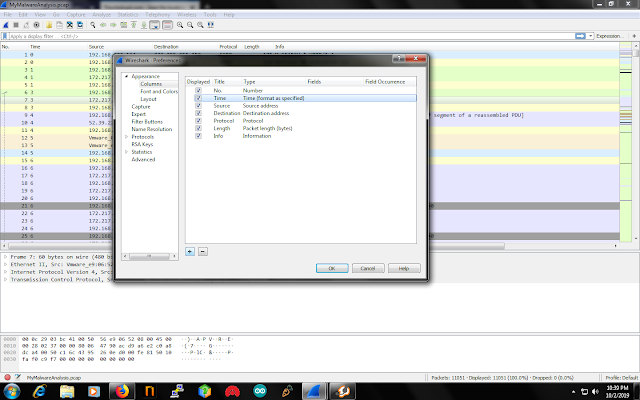

قدم ۴: سپس روی علامت + کلیک کنید.

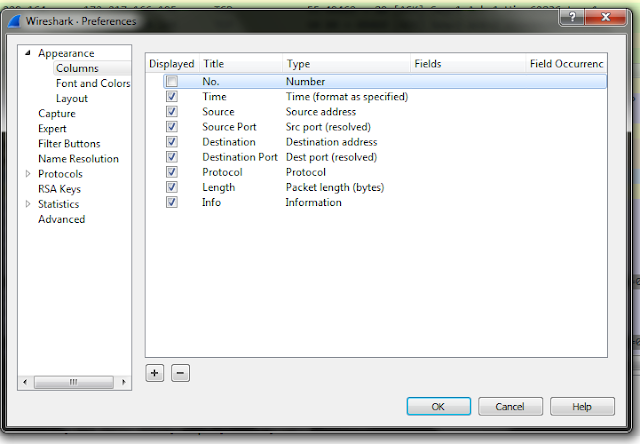

اکنون دو ستون Source port و Destination port را اضافه و نوع آنها را src port ( resolved) و Dest port (resolved ) انتخاب کنید. آنها را به ترتیب در زیر Source IP و Destination IP قرار دهید.همچنین میتوانید بسادگی هر گزینهای که نمیخواهید را حذف کنید، کافیست تیک آنها را بردارید. تصویر زیر گویای توضیحات است:

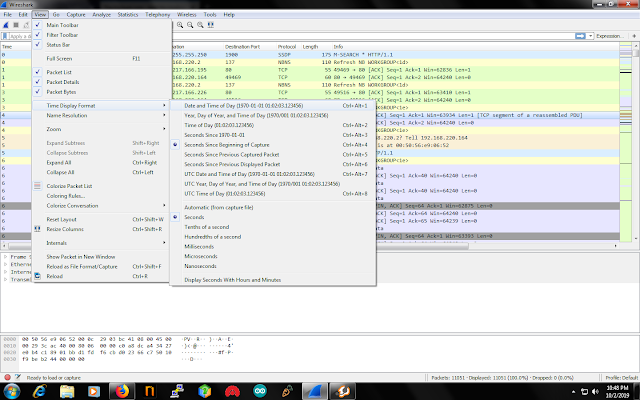

فرمت Time را از طریق مسیر View -> Time Display Format -> Date and Time of Day تغییر دهید، مانند تصویر زیر:

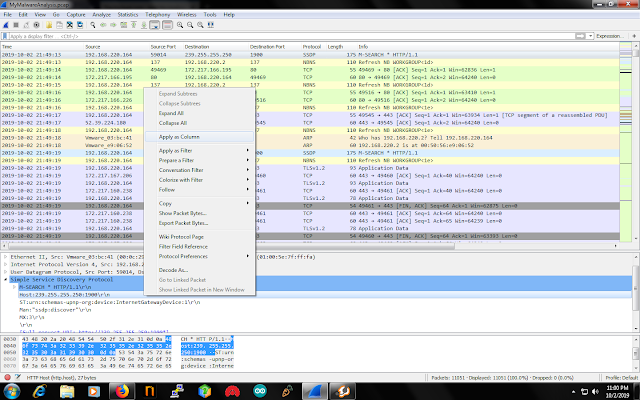

اکنون اگر به پنل نگاه کنیم میتوانیم URL درخواستی را مشاهده کنیم، اما نمیتوانیم هاستی که آن را تولید کرده است را بررسی کنیم. برای افزودن آن ستون، میتوان روش مرحله ۳ را دنبال کرد و یا از طریق پنل Detail میتوانیم آن را اضافه کنیم.

قدم ۵: روی هر بسته دلخواه در پنل Summary کلیک کنید، سپس روی هر پکتی در پنل جزئیات که host را مشخص میکند، راست کلیک و گزینه Apply as a column را انتخاب کنید.

بعد از این مرحله ستونی به نام HOST مشاهده خواهید کرد. اکنون میخواهیم درخواستهایی که از طریق HTTP ارسال شدهاند را ببینیم، برای اینکار باید نتایج را فیلتر کنیم.

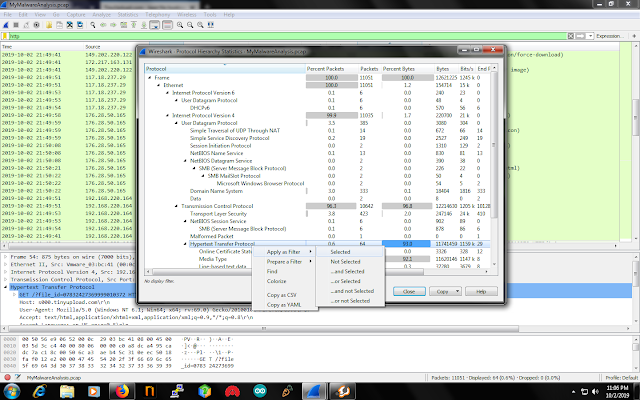

قدم ۶: در نوار ابزار فیلتر http را نوشته و اینتر را بزنید، یا مسیرtatistics -> Protocol Hierarchy -> Hypertext Transfer Protocol را دنبال و روی آن کلیک راست کنید و گزینه Apply as Filter -> Selected را انتخاب کنید.

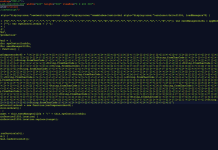

اکنون میتوانیم تمام ترافیکهای http را آنالیز کنیم، اما نیاز داریم آبجکتها و فایلهای منتقل شده را بررسی کنیم.

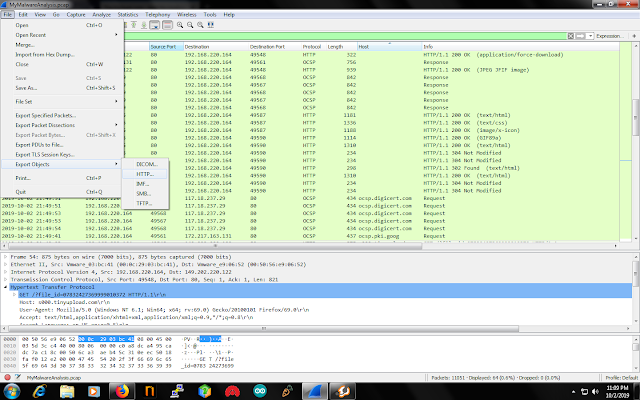

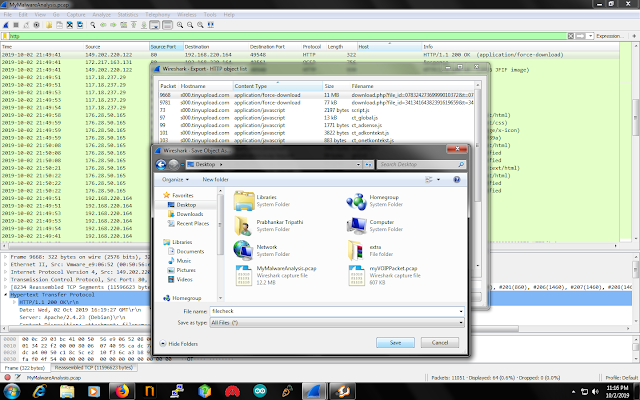

قدم ۷: مسیر File -> Export Objects -> HTTP را دنبال کنید.

قدم ۸: آبجکتی که میخواهید را مانند تصویر زیر دانلود کنید.

اکنون فایل را در اختیار داریم، میتوانیم آن را با آنتیبدافزاری که روی سیستم خودمان نصب است بررسی کنیم و یا از سرویسهایی مانند Virustotal.com استفاده کنیم.

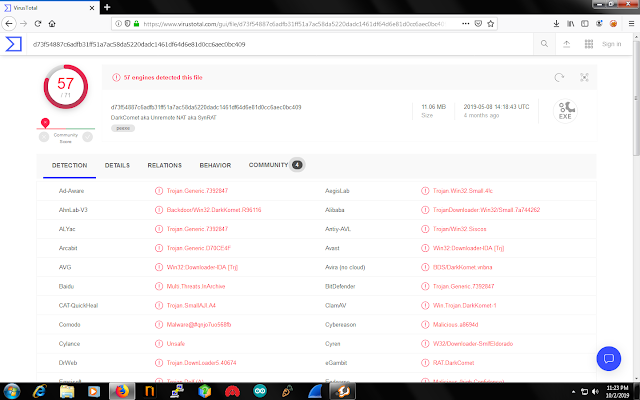

قدم ۹: فایل را در سرویس Virustotal.com آپلود کنید. این سرویس فایل را آنالیز خواهد کرد. اگر فایل مخرب باشد، نتیجهای مانند عکس زیر را مشاهده خواهید کرد:

برای اطلاعات بیشتر درباره این بدافزار روی تب behavior کلیک کنید.

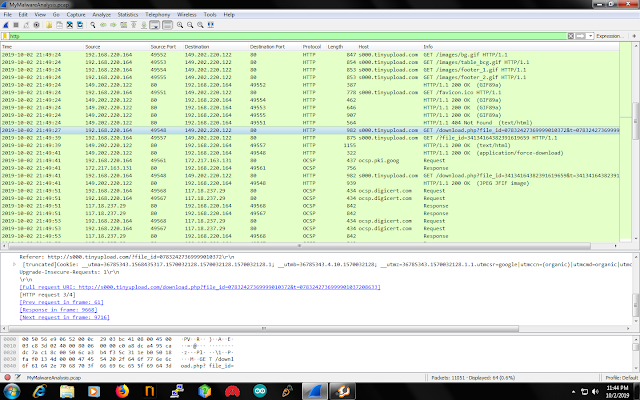

به نرمافزار وایرشارک برگردید، پیشتر ستون HOST را اضافه کرده بودیم. اکنون همان بسته را انتخاب کنید، مشاهده خواهید کرد که چه هاستی آن را ایجاد کرده است.

همانطور که میبینید کاری روی درگاه ۸۰ انجام شده که همان فایل است. در این حالت مقصد یک کامپیوتر مخرب است و منبع دامنهای است که فایل از آن دانلود شده است.

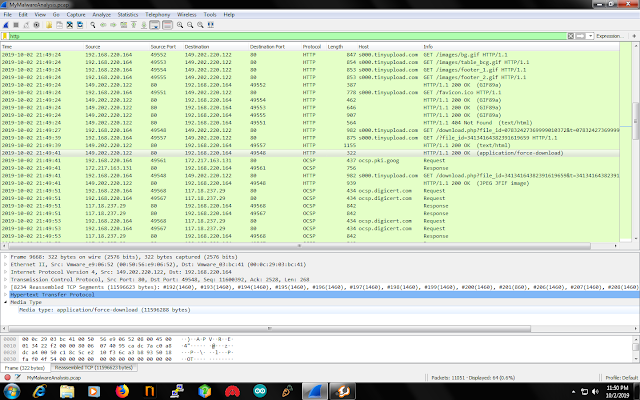

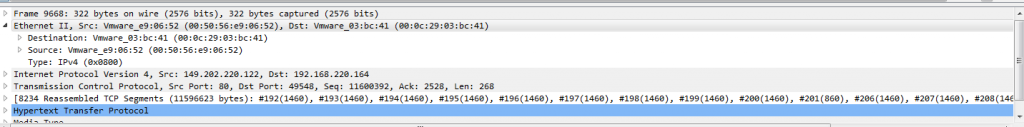

آخرین چیزی که درباره دستگاه آلوده باید پیدا کنیم آدرس MAC آن است بنابراین باید به پنل جزئیات نگاه دقیقتری کنیم. روی

آخرین چیزی که درباره دستگاه آلوده باید پیدا کنیم آدرس MAC آن است بنابراین باید به پنل جزئیات نگاه دقیقتری کنیم. روی

آخرین چیزی که درباره دستگاه آلوده باید پیدا کنیم آدرس MAC آن است بنابراین باید به پنل جزئیات نگاه دقیقتری کنیم. روی Ethernet II کلیک کنید تا SRC: and Dst: را پیدا کنید.

DST: آدرس MAC کامپیوتر آلوده را نشان میدهد.

منبع: https://malware.news/t/a-basic-guide-to-malware-traffic-analysis-through-wireshark/34600

[…] مقاله مرتبط: آنالیز ترافیک بدافزار با استفاده از Wireshark […]

[…] پست «آنالیز ترافیک بدافزار با استفاده از Wireshark» خواندیم که چگونه میتوانیم با استفاده از […]