در کنفرانسهای مختلف و در میان جامعهی امنیت سایبری ۲۰۲۳، «اعتماد صفر» – اصطلاحی که اولینبار در سال ۲۰۱۰ مطرح شد – به یکی از داغترین واژههای این صنعت تبدیل شد.

دلایل زیادی وجود دارد که اکثر شرکتها، علیرغم توافق رو به افزایش در صنعت بر ضرورت این مدل، هنوز با دستیابی به یک وضعیت اعتماد صفر واقعی فاصله دارند. در عمل، پیادهسازی مدل اعتماد صفر ممکن است نیازمند بازطراحی کامل شبکه سازمان باشد؛ اقدامی پرهزینه و بعضاً همراه با چالشهایی که به تایید مدیران ارشد و حتی هیئت مدیره نیاز دارد.

مسیر پیش رو برای ایجاد یک استراتژی اعتماد صفر واقعبینانه که نیاز به بازطراحی پرهزینه ندارد، شامل ساختن درکی استراتژیک و توانایی اعمال سیاستهای امنیتی بر اساس هویت، رفتار و پروفایل ریسک هر کاربر است؛ به همراه دید کامل و کنترل بر این عوامل. این رویکرد باید تمام محیطهای فناوری اطلاعات را پوشش دهد: ابری، داخلی و ترکیبی.

۵ گام اساسی برای ایجاد یک استراتژی اعتماد صفر

اعتبارسنجی دسترسی به منابع شبکه – و انجام آن بهصورت لحظهای

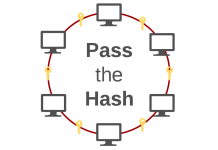

اطمینان حاصل کنید که هرگونه دسترسی به منابع شبکه (به ویژه سیستمها و پروتکلهای قدیمی که اغلب بدون محافظت و آسیبپذیر باقی میمانند) بهطور لحظهای اعتبارسنجی میشود. ابزارهایی مانند PsExec که توسط مهاجمان مورد سوءاستفاده قرار میگیرند را در نظر بگیرید.

تعریف اعتماد، به ویژه در رابطه با دستگاهها

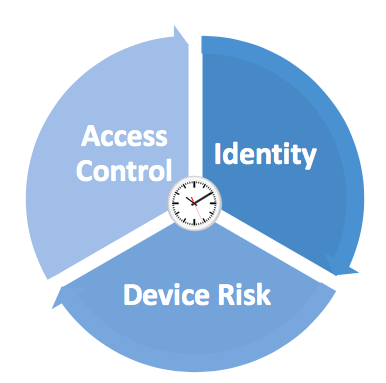

در سازمان شما، اعتماد به چه معناست؟ بر اساس این مفهوم در سطح شبکه، اعتماد بر مبنای هویت، سطح دسترسی، و ریسک دستگاه در یک نقطه زمانی خاص تعریف میشود. اگر سیستم مدیریت دستگاه ندارید یا از گواهینامهها استفاده نمیکنید، آیا باید ابتدا این موارد را پیادهسازی کنید؟ میتوانید اعتماد به دستگاه را بر اساس ویژگیهای دیگری نیز تعریف کنید که با فعالیت دستگاه و ارتباط آن با کاربر تأیید شده مرتبط هستند. دادههای EDR یا نرمافزارهای محافظت از end point نیز میتوانند به عنوان کنترلهای جبرانی برای ریسکهای دستگاه به کار روند.

شخصیسازی موضع امنیتی با رویکرد کاربرمحور

در قلب مفهوم اعتماد صفر، درک این تغییر مسئولیت و نیاز به تاکید بر امنیت در سطح کاربران نهایی قرار دارد. این به معنای دادن اختیار به کاربران نهایی برای انجام اقدامات لازم برای دسترسی به منابع است. به عنوان مثال، کاربران میتوانند دستگاه خود را با احراز هویت چندعاملی ثبت کنند، گواهینامه نصب کنند، سیستم خود را بهروزرسانی کنند یا سایر اقداماتی را انجام دهند که برای رسیدن به سطح اعتماد سازمان تعریف شده، لازم است.

جمعآوری موارد استفاده

موارد استفادهای را که راهحل باید به آنها پاسخ دهد، شناسایی و تعریف کنید. اکثر کاربران فقط به دسترسی به اینترنت و احتمالاً VPN نیاز دارند. اعتماد صفر به مدیریت این موقعیتها مربوط میشود و یک رویکرد مبتنی بر سیاست سفارشی، واقعبینانهترین گزینه است. ابتدا باید احراز هویت به دامنه را اولویتبندی کنید، سپس دسترسی به خدمات و اپلیکیشنها را بررسی کنید. تحلیل را به اپلیکیشنهای وب محدود نکنید؛ تمامی مواردی که شامل احراز هویت هستند، صرف نظر از نوع اپلیکیشن، را بررسی کنید.

گسترش تدریجی

لازم نیست فوراً VPNهای دسترسی از راه دور را حذف کنید. حتی برای گوگل، سالها طول کشید تا BeyondCorp، یکی از پیادهسازیهای شناختهشده اعتماد صفر، بهطور کامل اجرا شود. با تعریف موارد استفاده اولویتبندی شده، میتوانید آنها را به قوانین تبدیل کنید. با گذشت زمان، سازمانها میتوانند از حالت نظارت به حالت اجرای فعال منتقل شوند.

چگونه پیشگیری از تهدیدهای هویت و دسترسی میتواند از اعتماد صفر پشتیبانی کند

در حال حاضر، پیادهسازی جامع اعتماد صفر برای اکثر سازمانها هنوز بهطور کامل میسر نیست. بیشتر سازمانها تمرکز خود را بر برنامههای وب قرار دادهاند، اما نمیدانند چگونه فراتر از آن پیش بروند یا ابزارهای مناسب برای انجام این کار را ندارند. برای کمک به سازمانها جهت حرکت به سمت پذیرش اعتماد صفر در بخشها و موقعیتهایی از شبکه که با آنها چالش دارند، راهحلهای پیشگیری از تهدیدهای هویت و دسترسی (IATP) میتوانند به عنوان یک عنصر کلیدی بدون نیاز به تغییرات اساسی در شبکه، عمل کنند.

با استفاده از IATP، سازمانها میتوانند به دید یکپارچه و کنترل فعال بر راهحلها و پلتفرمهای مختلف خود دست یابند. IATP پیش از وقوع تهدیدات، با پاسخهای تطبیقی و مبتنی بر سیاست، از آنها جلوگیری میکند.

رویکرد تطبیقی و شخصیسازیشده برای تجربه امنیتی کاربران، بر اساس هویت، رفتار و ریسک، از جمله قابلیتهای IATP مانند CrowdStrike، میتواند از موارد زیر پشتیبانی کند:

- کنترل دسترسی به هر نوع اپلیکیشن (خدمات وب، ابزارهای شبکه، برنامههای قدیمی، ورود به دامنه، دسترسی به خدمات و دسکتاپ راه دور)

- مدیریت تطبیقی و موقعیتی با قوانین سیاستی

- ارزیابی ریسک و شناسایی تهدیدها

- تأیید هویت و دسترسی بهصورت لحظهای

- کنترل جامع که مانع از ایجاد اختلال در workflow و بهرهوری کارمندان نمیشود

رویکرد IATP میتواند بهصورت یکپارچه و بدون در نظر گرفتن مکان کاربران، دستگاهها یا workflowها، کار کند و همزمان سطح حملات به سازمان را بهطور چشمگیری کاهش دهد.

نتیجهگیری

مدل اعتماد صفر از مزایای قوی برخوردار است و انتظار میرود که این فلسفه بیشتر و بیشتر مورد پذیرش قرار گیرد. سازمانهای پیشرو به سمت موقعیت اعتماد صفر گرایش دارند که شامل قابلیتهای پیشگیرانه برای پاسخ به فعالیتهای مشکوک در زمان واقعی، در هر اپلیکیشن و در هر شبکه (فراتر از اپلیکیشنهای وب) است. رویکرد پیشگیرانه CrowdStrike با IATP راهحلی جامع را فراهم میکند تا سازمانها بتوانند اعتماد صفر را با نگاهی کامل به هویت، رفتار و ریسک بپذیرند و پیادهسازی کنند.