حمله DoS چیست ؟

حمله DoS برای قطع دسترسی یا کاهش شدید سرعت دسترسی کاربران از منابعی مانند وبسایت، شبکه، ایمیل و غیره است. DoS مخفف Denial of Service است. این نوع از حمله با هدف قرار دادن وب سرور انجام میشود، بطوریکه در یک زمان درخواستهای فراوانی روانه وب سرور میشود. در نتیجه سرور نمیتواند پاسخ تمام درخواستها را بدهد و یا سرور از دسترس خارج میشود و یا سرعت پاسخ دهی به شدت کاهش پیدا میکند.

قطع دسترسی برخی تجارتها از اینترنت میتواند منجر به کاهش قابل توجه درآمد تجارت یا حتی از بین رفتن آن شود. در حقیقت اینترنت، سوخت بسیاری از تجارتهاست. بعضی سازمانها مانند درگاه پرداخت، وبسایتهای تجارت الکترونیک برای ادامه تجارت به اینترنت وابسته هستند.

در این مقاله از وبسایت کنشتک میخوانیم که انواع حمله DoS کدامند، چگونه عمل میکند و چگونه میتوانیم در برابر این حمله محافظت کنیم.

انواع حمله DoS :

DoS : این حمله تنها با یک میزبان انجام میشود

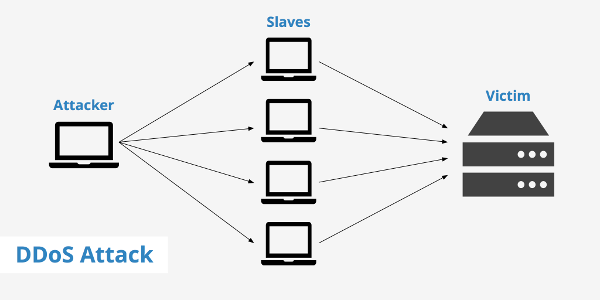

Distributed DoS : برای این نوع از حمله نیاز به چندین دستگاه یا میزبان است تا همه یک قربانی را هدف قرار دهند. در حمله DDoS سیلی از بستههای داده روانه شبکه میشوند.

حمله DoS چگونه کار میکند؟

حمله Ping of Death :

دستور ping معمولا برای تست در دسترس بودن شبکه مورد استفاده قرار میگیرد. این عمل با ارسال بسته داده به شبکه صورت میگیرد. عمل ping of death شروع به ارسال بیشترین حد بسته داده ( ۶۵۵۳۶ بایت) میکند که TCP/IP اجازه میدهد. فرگمنت TCP/IP بستهها را به تکههای کوچک که به سمت سرور ارسال میشوند، تقسیم میکند. از آنجاییکه تعداد این بستههای داده بیشتر از چیزی است که سرور بتواند آن را هندل کند، سرور ممکن است کرش یا ریبوت کند.

حمله Smurf :

این حمله با ارسال درخواستهای فراوان ICMP به سمت محدوده وسیعی از IP ها صورت میگیرد. حمله کننده درخواستهای ICMP خود را بصورت Spoof شده و از طرف دستگاه قربانی به محدوده وسیع IP ها ارسال میکند. با ارسال هر درخواست صدها جواب به سمت دستگاه قربانی سرازیر میشوند و ترافیک آن را بالا میبرند.

حمله Buffer overflow :

بافر یک مکان موقتی ذخیره سازی در RAM است که برای نگهداری دادهها استفاده میشود تا CPU بتواند قبل از نوشتن آن روی دیسک، آن را کنترل کند. سایز بافر محدود است. این نوع از حمله بافر را با دادههای زیادی بارگذاری میکند تا نتواند آنها را ذخیره کند. این رخداد باعث میشود که بافر سرریز کند و دادههای آن از بین بروند. نمونه از حمله سرریز بافر ارسال ایمیل با نام فایل ۲۵۶ کاراکتری است.

حمله Teardrop :

این نوع حمله از بستههای داده بزرگ استفاده میکند. TCP/IP آن را به قطعات میشکند یا تقسیم میکند که در ماشین میزبان دوباره سرهم میشوند. خرابکار این بستهها را دستکاری میکند تا روی یکدیگر بیافتند یا همپوشانی داشته باشند. این موضوع باعث میشود که ماشین میزبان در تلاش برای سرهم کردن یا اسمبل کردن این بستهها، کرش کند.

حمله SYN :

SYN کوتاه شده Synchronize به معنی همگام سازی است. این نوع حمله از دست دهی سه مرحلهای (three-way handshake ) برای برقراری ارتباط با TCP استفاده میکند. حمله SYN از طریق سرازیر کردن پیغامهای SYN ناقص به ماشین قربانی عمل میکند.

برای حملههای DoS از Botnets, Nemesy, Blast, Panther و غیره استفاده میکنند.

جلوگیری از حمله DoS :

- حملههایی مانند SYN از ضعفهای سیستم عامل استفاده میکنند. بنابراین با نصب پچهای امنیتی میتواند این حملات را کاهش داد.

- سیستمهای تشخیص نفوذ نیز میتوانند برای شناسایی و حتی توقف حملات DoS مفید باشند.

- دیوارهای آتش (Firewalls) میتوانند جلوی حملات ساده DoS را با مسدود کردن ترافیک IP یا رنج IP بگیرند.

- مسیریابها (Routers ) نیز میتوانند با تنظیمات خاصی جلوی ترافیک های مشکوک را بگیرند.

[…] DoS : هدف از این حمله جلوگیری از دسترسی کاربران به وبسایت یا اپلیکیشن وب است. […]

[…] استفاده از کامپیوتر کاربر به عنوان بخشی از بتنت برای حملات DDoS […]

[…] DDoS […]

[…] سمت یک سرور به جهت مصرف منابع سرور نیز استفاده میشود (حمله DoS). اما هنگامی که شما سیلی از ایمیلها را درون صندق پستی […]

[…] فهم بهتر و بیشتر حمله DoS و انواع آن میتوانید مقاله «راهنمای حمله DoS : حمله DoS چیست، چگونه کار میکند و چگونه … » را مطالعه […]

[…] اطلاعات ورود و دادههای حساس را به سرقت میبرند، عامل حمله DoS میشوند و اطلاعات نادرست را در شبکههای اجتماعی […]