روشهای هک بلوتوث به اختصار

در این اینفوگرافیک از وبسایت امنیت اینترنت کنشتک میبینیم که روشهای مختلف هک بلوتوث کدامها هستند. دستگاههایی که با بلوتوث کار میکنند در اطراف...

اینفوگرافیک امنیت سایبری

اینفوگرافیک امنیت دیجیتال این جمعه کنشتک به اهمیت امنیت سایبری اختصاص دارد.

اینفوگرافیک امنیت سایبری

چه نوع اطلاعاتی در شبکه های اجتماعی منتشر میکنید و چه عواقبی دارد؟

اینفوگرافیک این جمعه در ارتباط با نوع اطلاعاتی که در شبکه های اجتماعی منتشر میکنید و عواقب بعد از آن است.

اینفوگرافیک امنیت اپلیکیشن موبایل

بعنوان کاربر نهایی از کجا بدانیم یک اپلیکیشن برای نصب کردن امن است یا نه؟ در این اینفوگرافیک امنیت اینترنت کنشتک میبینیم که چه...

اینفوگرافیک تفاوتهای http و https

در اینفوگرافیک دست دادن SSL/TLS دیدیم که مراحل این دست تکانی چیستند. دست دادن ssl/tls بدین دلیل شروع میشود که روی سرور SSL نصب...

اینفوگرافیک رایجترین انواع نشتی VPN

در این اینفوگرافیک از وبسایت کنشتک میحوانیم که رایجترین انواع نشتی VPN کدامند و چگونه متوجه شویم VPN درست کار میکند.

کمبود آگاهی کارمندان از امنیت سایبری

خطای انسانی ریشه بیش از نیمی از حملهها و رخنههای امنیتی هستند. کمبود آگاهی کارمندان از امنیت سایبری میتواند خسارتهای زیادی برای شرکت بهمراه...

اینفوگرافیک تدابیر امنیت سایبری

اینفوگرافیک امنیت دیجیتال این هفته کنشتک به موضوع تدابیر امنیت سایبری اختصاص یافته است.

اینفوگرافیک تدابیر امنیت سایبری

۵ قدم حفظ امنیت در محل کار

در اینفوگرافیک امنیت دیجیتال این هفته کنشتک به ۵ راه حفظ امنیت در محل کار اشاره میکنیم.

۵ قدم حفظ امنیت در محل کار

منبع

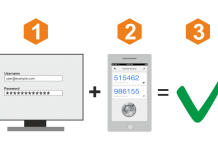

اینفوگرافیک احراز هویت دو عامله

رمزعبور کلید دسترسی به حسابهای آنلاین و اطلاعات مهممان است. اما رمزعبور به شکل رایجی که اکنون استفاده میکنیم، آسیب پذیر است. آسیبپذیر از...