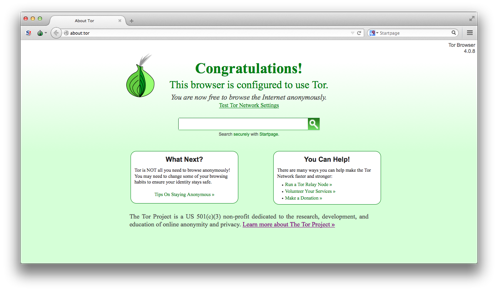

اینفوگرافیک ناشناسی در اینترنت

اولین و مهمترین قدم در امنیت دیجیتال این است که بتوانیم در اینترنت ناشناس بمانیم. ناشناسی در اینترنت یکی از موضوعهای مهم در امنیت دیجیتال...

اینفوگرافیک تهدیدهای آنلاین

اینترنت یک ابزار بسیار مهم و مفید برای بیلیونها بیلیون کاربر است. اما همانطور که در دنیای واقعی از خودمان محافظت ميکنیم، در دنیای...

۶ قدم برای امنیت در شبکههای اجتماعی

از آنجایی که شبکههای اجتماعی نقش مهم و پررنگی در ارتباطات امروزه ما دارند، حفظ امنیت در شبکههای اجتماعی از اهمیت بسزایی برخوردار است.

...

فعالیتهای آنلاین شما چطور ردیابی میشود و چطور میتوانید حریم شخصی خود را حفظ...

هر فعالیتی که شما بصورت آنلاین انجام میدهید ردیابی میشود. ویدئویی که تماشا ميکنید، جستجوهای شما، فعالیتهای آنلاین در شبکه های اجتماعی همه و...

چه نوع اطلاعاتی در شبکه های اجتماعی منتشر میکنید و چه عواقبی دارد؟

اینفوگرافیک این جمعه در ارتباط با نوع اطلاعاتی که در شبکه های اجتماعی منتشر میکنید و عواقب بعد از آن است.

اینفوگرافیک تعریف و انواع بدافزار

اینفوگرافیک امنیت دیجیتال این هفته کنشتک به تعریف و انواع بدافزار و همچنین نشانههای آلوده شدن دستگاه به بدافزار اختصاص دارد.

بدافزار چیست؟

نرمافزاری است که...

چگونگی پاک کردن اطلاعات از اینترنت

همانطور که میدانید اطلاعلاتی که در اینترنت منتشر میکنید از کنترل شما خارج میشوند و ميتوانند در دسترس هر فردی قرار بگیرند. اما اینطور...

اینفوگرافیک عامل انسانی

در اینفوگرافیک امنیت اینترنت این جمعه کنشتک به موضوع عامل انسانی در حفظ امنیت دیجیتال و حریم شخصی میپردازیم.

اینفوگرافیک عامل انسانی

۱۰ روش برای شناسایی ایمیل جعلی ، کلاهبرداری و اسپم

اینفوگرافیک امنیت دیجیتال این هفته کنشتک به ۱۰ روش برای شناسایی ایمیل جعلی و کلاهبرداری اختصاص دارد. هکرهای خرابکار برای رسیدن به اطلاعات مورد...

اینفوگرافیک معرفی چند ابزار آنلاین برای آنالیز آسیبپذیری و بدافزار وبسایتها

در اینفوگرافیک امنیت اینترنت این هفته به معرفی چند ابزار آنلاین برای آنالیز آسیبپذیری و بدافزار وبسایتهامیپردازیم. با استفاده از نسخه تجاری برخی از...