چگونه یک آدرس IP را ردیابی کنیم؟

چرا باید آدرس IP را ردیابی کنیم؟

همانطور که پیشتر نوشتهایم: آدرس IP یک آدرس منحصر بفرد یک نود یا گره در شبکه اینترنت است....

مدار تور چگونه شکل میگیرد؟

در مقالههای پیشین وبسایت امنیت اینترنت کنشتک درباره تور چگونه کار میکند و چطور از حریم شخصی و دادههای کاربرانش محافظت میکند خواندیم. بدین...

۱۰ تا از بهترین وب پراکسیهای رایگان سال ۲۰۱۹

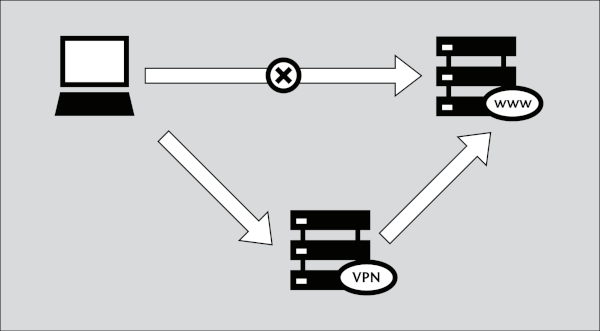

عبارت «چگونه آدرس IPام را مخفی کنم» همچنان در موتورهای جستجوی گوگل، داکداک و غیره جستجو میشود. خوشبختانه به کمک نرمافزارهایی مانند VPN، تور...

معرفی ۸ ابزار برای جمعآوری اطلاعات

هنگامی که میخواهید یک بررسی و تحقیق امنیتی را شروع کنید در مرحله اول باید اطلاعات و دادههای مربوط هدف مورد نظر را گردآوری...

چگونه ویژگی همگام سازی اپلیکیشن عکس گوگل را غیر فعال کنید؟

خیلی از ما از گوشیها و تبلتهای آندرویدیمان برای گرفتن عکس و ویدئو استفاده میکنیم، و دستگاههای هوشمندمان عکسها و ویدئوها را با حساب...

با ۵ نوع از حمله مهندسی اجتماعی آشنا شوید

ریشه بسیاری از حملات باجافزارها، حمله مهندسی اجتماعی است که شامل دستکاری شخص یا اشخاصی برای دسترسی به سیستمهای کاربران، شرکت و اطلاعات آنهاست....

چگونه شماره تلفن اصلی خود را در استفاده از سیگنال مخفی نگاه داریم

امروزه پیدا کردن نرمافزار پیغام رسان فوریای که از رمزنگاری end-to-end استفاده کند، مانند گذشته سخت نیست. سیگنال (Signal) یکی از امنترین نرمافزارهای پیغام...

تفاوتهای رمزنگاری WPA و WEP و WPA2 در WiFi

برای تنظیم کردن مودم، با نام کاربری و رمزعبور Log in می کنیم، بعد از قرار دادن رمزعبور قدرتمند نوبت به انتخاب سیستم رمزنگاری...

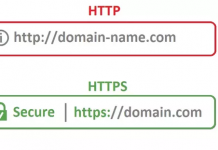

تفاوت http و https چیست

هنگامی که از وبسایتی بازدید کنید، در ابتدای آدرس http:// یا https:// را ملاحظه میکنید. در این مقاله از وبسایت امنیت دیجیتال کنشتک به تفاوت http و https...

اگر موبایل هک شود چه کاری باید انجام دهم ؟

موبایلهای هوشمند امروزه یکی از بهترین هدفهای هکرهای مخرب هستند. کاربران از موبایلهایشان نه تنها برای برقراری تماس مخابراتی استفاده میکنند، بلکه موبایلها تبدیل...