باجافزار آکیرا چیست:

آکیرا خانواده جدیدی از باجافزارهاست که برای اولین بار در مارس ۲۰۲۳ در حملات سایبری مورد استفاده قرار گرفت.

آکیرا؟ این اسم آشنا به نظر میرسد!

شاید این اسم را در کتابهای مصور، یا فیلم سایبرپانک شنیده باشید. شاید هم به باجافزار نامرتبط با همین نام فکر میکنید که در سال ۲۰۱۷ ظاهر شد.

چرا باجافزار آکیرا سروصدا به راه انداخته؟

دو دلیل اصلی وجود دارد که چرا باجافزار آکیرا سرفصل خبرها را به خود اختصاص داده است: یک، سازمانهایی که گفته میشود از آنها اخاذی میکند و دوم، سایت عجیب درز اطلاعاتشان.

بر اساس اطلاعات افشا شده در مورد باجافزار Akira که در وبتاریک، با بدافزار سازمانهایی در بخشهای مالی، املاک و مستغلات، بخشهای تولیدی و همچنین یک مهد کودک را هدف قرار داده است.

اگر میپرسید چرا کسی باید از مهدکودک اخاذی کند! خب جواب ساده است. پول. اکثر مجرمانی که پشت حملات سایبری قرار دارند، هیچ مشکلی با اینکه چه کسی یا چه سازمانی را هدف خود قرار میدهند ندارند. از نظر آنها مهم نیست که شما یک آسایشگاه، یک مدرسه، یک مهدکودک، یا یک موسسه خیره را اداره میکنید. در عین حال باید بدانید که مجرمان سایبری، بیشتر آنها، بین قربانیان خود تبعیض قايل نمیشوند. حمله باجافزار Akira به مهدکودک حتما اینطور نبوده که این مهدکودک هدف خاص این بدافزار بوده است، میتواند به دلیل یک بدشانسی باشد.

وقتی این هکرها به سیستم نفوذ کنند چه میکنند؟

قبل از راهاندازی باجافزار، ابتدا مجرمان سایبری دادهها را از شبکه شرکت/سازمان هک شده استخراج میکنند. سپس هنگامی که مطمئن شدند اطلاعات کافی برای اخاذی از قربانی خود را بدست آوردهاند، آکیرا را مستقر میکنند – به راه میاندازند.

آیا Akira هم از روال معمول باجافزارها استفاده میکند؟

بله، اما ابتدا با اجرای یک فرمان پاورشل، فایلهای پشتیبان Shadow Copy را از روی دستگاه پاک میکند. سپس طبق معمول همه باجافزارها، شروع به رمزگذاری فایلها میکند. و akira. را به انتهای فایلهای رمزنگاری شده اضافه میکند. طبق گزارش Bleeping Computer فایلها با پسوندهای زیر مورد حمله این بدافزار قرار میگیرند:

.abcddb, .abs, .abx, .accdb, .accdc, .accde, .accdr, .accdt,

.accdw, .accft, .adb, .ade, .adf, .adn, .adp, .alf, .arc, .ask, .avdx,

.avhd, .bdf, .bin, .btr, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad,

.dadiagrams, .daschema, .db-shm, .db-wal, .dbc, .dbf, .dbs, .dbt, .dbv,

.dbx, .dcb, .dct, .dcx, .ddl, .dlis, .dqy, .dsk, .dsn, .dtsx, .dxl,

.eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmpsl,

.fol, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .hjt, .icg, .icr, .idb,

.ihx, .iso, .itdb, .itw, .jet, .jtx, .kdb, .kdb, .kexi, .kexic, .kexis,

.lgc, .lut, .lwx, .maf, .maq, .mar, .mas, .mav, .maw, .mdb, .mdf, .mdn,

.mdt, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .nsf, .nvram,

.nwdb, .nyf, .odb, .oqy, .ora, .orx, .owc, .pan, .pdb, .pdm, .pnz, .pvm,

.qcow2, .qry, .qvd, .raw, .rbf, .rctd, .rod, .rodx, .rpd, .rsd,

.sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sql, .sqlite,

.sqlite3, .sqlitedb, .subvol, .temx, .tmd, .tps, .trc, .trm, .udb, .udl,

.usr, .vdi, .vhd, .vhdx, .vis, .vmcx, .vmdk, .vmem, .vmrs, .vmsd,

.vmsn, .vmx, .vpd, .vsv, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff

سپس این باجافزار یک یادداشت در هر پوشه رمزنگاری شده قرار میدهد که برای بازپس گرفتن دادههایتان وارد مذاکره شوید.

«اگر با ما وارد مذاکره شوید، صرفه جویی زیادی خواهید کرد. زیرا ما علاقهای به تخریب مالی شما نداریم. ما وضعیت بانکی، درآمد، پسانداز و سرمایهگذاری شما را به طور عمیق مطالعه خواهیم کرد و درخواست معقولی به شما پیشنهاد خواهیم کرد. اگر بیمه سایبری فعال دارید، به ما اطلاع بدهید تا شما را راهنمایی کنیم چگونه به درستی از آن استفاده کنید. طولانی کردن روند مذاکره به شکست این معامله منجر میشود. »

چقدر مهربان هستند!

به غیر از این، در صورت پرداخت باج، این گروه هکری گزارش امنیتی برای قربانی خود ارسال میکنند که چگونه توانستند وارد سیستمشان شوند.

«پس از توافق ما به شما یک گزارش امنیتی دست اول انحصاری ارسال میکنیم. این گزارش ارزش زیادی دارد، چونکه آسیبپذیریها و ضعفهایی که ما پیدا کردیم را شرکتهای امنیتی نمیتوانند پیدا کنند. »

سخاوتمندی آنها حد و مرزی ندارد. اما اگر قربانی از پرداخت باج امتناع کند چه اتفاقی میافتد:

«ما سعی خواهیم کرد اطلاعات شخصی / اسرار تجاری / پایگاه های داده / کدهای منبع – به طور کلی، هر چیزی که در بازار تاریک ارزش دارد – را به چندین عامل تهدید بفروشیم. سپس همه اینها در وبلاگ ما منتشر می شود»

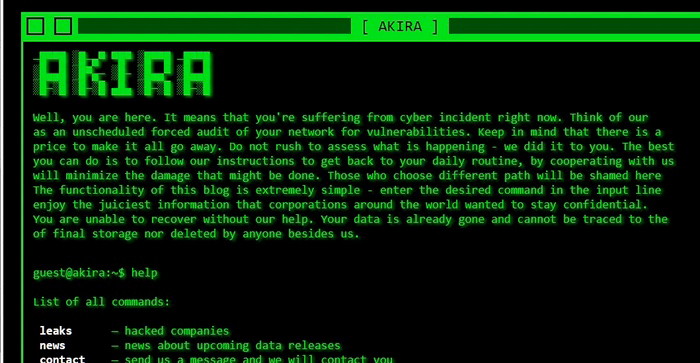

بالاتر نوشتیم که «سایت عجیبشان» اما چرا عجیب:

وبسایت باجافزار آکیرا، مانند نام خود -مربوط به دهه ۸۰ است. این وبسایت که از طریق تور قایل دسترسی است، یک قالب سبز و سیاه دارد و از کاربران دعوت میکند تا به جای منو، دستورات را تایپ کنند.

بله ما هم قبول داریم که وبسایت جالبی دارند، فقط ایکاش مبلغهای باجگیریشان هم مربوط به دهه ۸۰ بود.

در هر صورت، برای محافظت از دادههایتان در برابر این باجافزار:

۱- نسخه پشتیبان از دادههایتان داشته باشید، منظور یک نسخه خارج از شبکهتان است.

۲- سیستمعامل و نرمافزارهایتان را بهروز نگاه دارید.

۳-شبکهتان را بخشبندی کنید تا مهاجم نتواند با یک نفوذ به کل شبکه دسترسی داشته باشد.

۴- از رمزعبورهای منحصر بفرد پیچیده استفاده کنید، مطمئن باشید از MFA استفاده میکنید.

۵- دادههای حساستان را تا حد ممکن رمزنگاری کنید.

۶- آموزش امنیت سایبری کارمندان و مدیران شرکتها.

منبع: https://www.tripwire.com/state-of-security/akira-ransomware-what-you-need-know