این مقاله درباره آسیبپذیریای به نام Simjacker است. احتمال این وجود دارد که در دو سال گذشته از سیمجکر برای جاسوسی در کشورهای مختلفی استفاده شده باشد.

حمله سیمجکر چگونه کار میکند؟

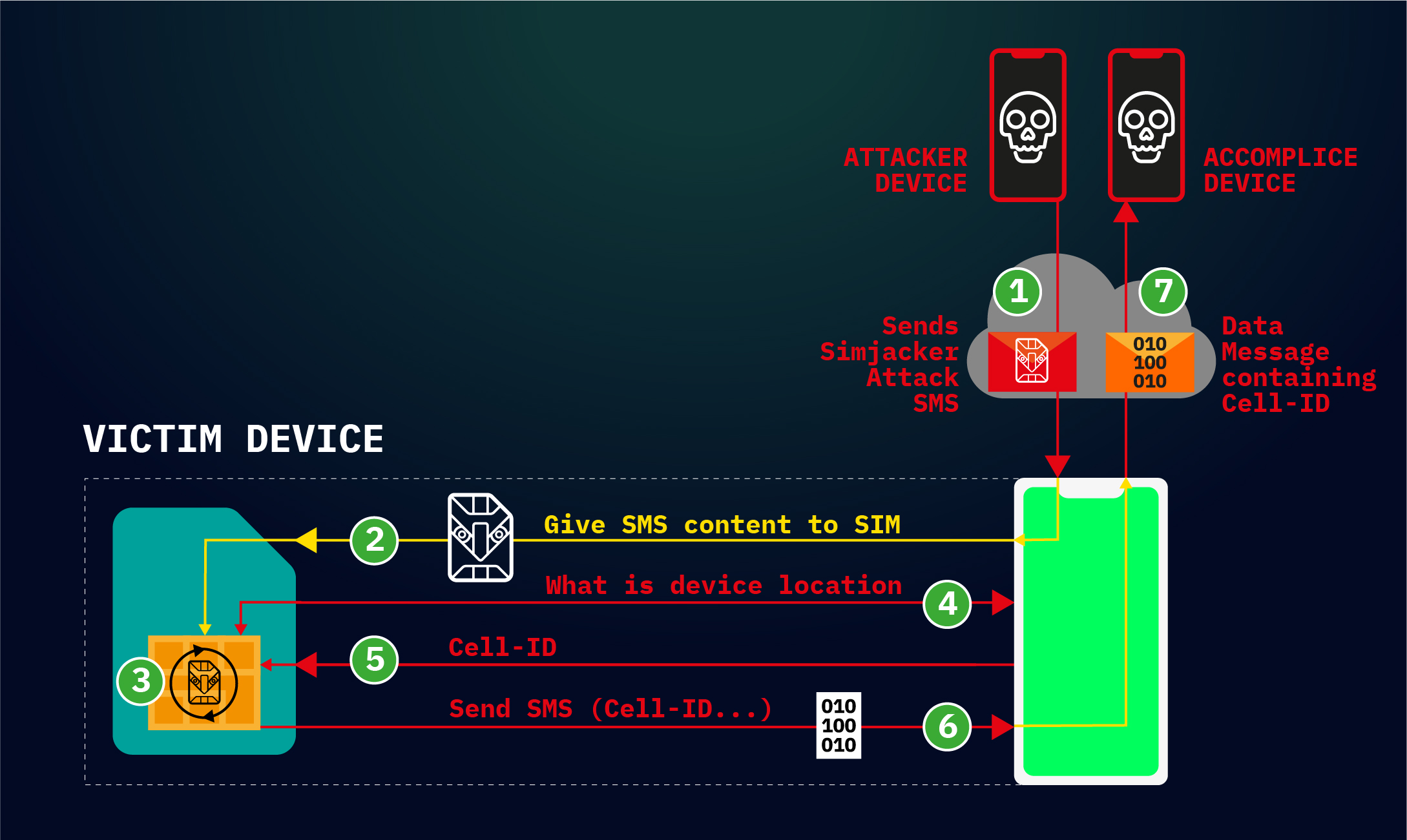

در سادهترین حالت، حمله Simjacker شامل یک پیام کوتاه (SMS) حاوی نوع خاصی از کدهای جاسوسی است که به تلفن همراه ارسال میشود. سپس به UICC (سیم کارت) موبایل دستور میدهد که کنترل موبایل را برای بازیابی و اجرای دستورات حساس بدست بگیرد.

این حمله با یک SMS به تلفن همراه قربانی شروع میشود که آنرا پیغام حمله SimJacker مینامیم. پیغام حمله سیمجکر از گوشی دیگری ارسال میشود، یک مودم GSM یا یک حساب ارسال SMS متصل به حساب A2P، که شامل یک سری دستورات SIM Toolkit است که به UICC موبایل منتقل میشود. به منظور کار کردن این دستورالعملها، این حمله از قطعه نرمافزاری به نام S@T Browser -که داخل UICC است – سواستفاده میکند. همینکه پیغام حمله سیمجکر توسط UICC دریافت شد، از کتابخانه S@T Browser بعنوان محیط اجرا در UICC استفاده میکند. کد Simjacker که روی UICC اجرا میشود، درخواست موقعیت و اطلاعات خاص دستگاه (IME) را میکند. پس از گرفتن این اطلاعات، کد سیمجکر درحال اجرا روی UICC موبایل این اطلاعات را به شماره گیرنده (دستگاهی که توسط مهاجم کنترل میشود) از طریق SMS ارسال میکند ( به آن Data Message یا پیغام داده میگوییم).

در طول اجرای این حمله، کاربر کاملا از این SMSها بیاطلاع است، زیرا هیچگونه علامتی در صندوق ورودی پیغامهای موبایل وجود نخواهد داشت.

نرمافزار S@T Browser (نام کامل SIMalliance Toolbox Browser ) کاملا قدیمی و به روز نشده است -از سال ۲۰۰۹ به روز نشده است- و هدف اولیه آن فعال کردن سرویسهایی مانند مانده حساب از سیمکارت بود.

متاسفانه اپراتورهای موبایل در حداقل ۳۰ کشور از S@T Browser استفاده میکنند، یعنی روی سیمکارت نزدیک ۱ میلیارد کاربر این نرمافزار قرار داد.

حمله SimJacker چه دستورالعملهایی را میتواند اجرا کند

مهاجم با استفاده از همین تکنیک میتواند UICC را به اجرای طیف وسیعی از حملات هدایت کند. این بخاطر دسترسی مهاجم به مجموعه دستورات STK است. برخی از دستورات STK عبارتند از :

- به صدا در آوردن موبایل

- ارسال پیام کوتاه

- برقراری تماس

- ارسال USSD

- ارائه اطلاعاتی مانند:

- موقعیت، IMEI، باتری، شبکه، زبان و غیره

- ارسال دستور DTMF

- باز کردن مرورگر

با اجرای دستورات بالا روی سیمکارتهای آسیبپذیر میتوان مرورگر روی موبایل هدف را اجرا کرد، به شمارههای دیگر پیام کوتاه فرستاد، تماس تلفنی برقرار کرد و غیره. از این حملات برای اهداف زیر استفاده میشود:

- توزیع اطلاعات اشتباهی

- کلاهبرداری

- جاسوسی : برقرای تماس تلفنی به قصد شنود

- توزیع بدافزار : باز کردن مرورگر و صفحه وب آلوده به بدافزار

- DoS : با غیرفعال کردن سیمکارت

- …

در حالت کلی حمله سیمجکر مستقل از نوع دستگاه است. این حمله از نرمافزار درون UICC استفاده میکند که هیچ ارتباطی با مدل و نوع دستگاه ندارد. اما باید توجه کرد که در مورد برخی دستورات خاص در این حمله نوع دستگاه مهم است. برای مثال برقراری تماس تلفنی در برخی مدلها (موبایلها که صفحه کلید یا نمایش دارند ) نیاز به تائید کاربر دارد، اما در دستگاههای دیگر برای برقراری تماس نیاز به تائید کاربر وجود ندارد مانند انواع دستگاههای اینترنت چیزها.

منبع : https://www.adaptivemobile.com/blog/simjacker-next-generation-spying-over-mobile

این حمله هنوز قابل استفاده هست ؟

[…] همچنین بخوانید : حمله SimJacker چیست؟ […]