در Lookout Threat Lab، پژوهشگران به اپلیکیشن موبایلی با کاربری جرمشناسی (forensics) با نام Massistant دست یافتهاند که توسط نیروهای انتظامی چین برای جمعآوری گسترده دادهها از تلفنهای همراه مورد استفاده قرار میگیرد. به نظر میرسد این اپلیکیشن جانشین ابزار قبلیای به نام MFSocket باشد که در سال ۲۰۱۹ توسط رسانهها گزارش شده بود و در اختیار پلیس دولتی قرار داشت. نمونههای این اپلیکیشن نیازمند دسترسی فیزیکی به دستگاه برای نصب هستند و از طریق فروشگاه گوگلپلی توزیع نمیشوند.

ابزارهای جرمشناسی معمولاً توسط نیروهای انتظامی برای استخراج دادههای حساس از دستگاههایی که در گمرک، ایستهای بازرسی مرزی محلی یا استانی یا هنگام توقف توسط پلیس ضبط میشوند، مورد استفاده قرار میگیرند.

این ابزارها ممکن است برای سازمانهای شرکتی که مدیران یا کارکنانشان به کشورهای خارجی – بهویژه کشورهایی با سیاستهای سختگیرانه در مرزها – سفر میکنند، تهدید محسوب شوند؛ کشورهایی که در آنها پلیس اجازه دارد برای مدتی کوتاه موبایل را ضبط کند. در سال ۲۰۲۴، وزارت امنیت دولتی چین قانونی تصویب کرد که به پلیس اجازه میدهد بدون حکم قضایی، دادههای دستگاهها را جمعآوری و تحلیل کند. همچنین گزارشهای غیررسمی حاکی از آن است که پلیس چین در برخی موارد دستگاههای صاحبان تجارت را پس از توقیف بررسی کرده و حتی ماژولهای جاسوسی پنهانی روی آنها نصب کرده است؛ بهگونهای که پس از بازگرداندن دستگاهها، همچنان فعالیتهای کاربر قابل رصد باقی میماند.

Massistant: جانشینی برای MFSocket محصول Meiya Pico

در ژوئن ۲۰۱۹، خبرنگاری چینی به نام مویی شائو (Muyi Xiao) رشتهتوییتی منتشر کرد (که بعداً حذف شد) و در آن به ابزار نظارتی موبایلی جدیدی اشاره داشت که در شبکههای اجتماعی چینی دربارهاش بحث میشد. به گفته شائو، کاربران متعددی ادعا کرده بودند که اپلیکیشنی به نام MFSocket توسط پلیس روی گوشیهایشان نصب شده است. او این ابزار را به شرکت فناوری اطلاعات Xiamen Meiya Pico Information Co., Ltd. (厦门市美亚柏科信息股份有限公司) نسبت داد؛ شرکتی چینی که بهصورت عمومی در بورس فعالیت میکرد.

پس از آن، پژوهشگر امنیت سایبری بَپتیست رابرت (با نام کاربری @fs0c131y) در ژوئن ۲۰۱۹ تحلیل فنی خود از این اپلیکیشن را منتشر کرد. در این تحلیل، او به گواهیهای امضای دیجیتال اشاره کرد که نشان میدادند توسعهدهندهی این اپ Meiya Pico بوده است؛ موضوعی که ادعای شائو را تقویت میکرد.

اکنون پژوهشگران Lookout اپلیکیشنی مرتبط به نام Massistant را شناسایی کردهاند که به باور آنها جانشین MFSocket است. نمونههای این اپلیکیشن از اواسط ۲۰۱۹ تا اوایل ۲۰۲۳ جمعآوری شدهاند و اکثر آنها با گواهی امضای دیجیتال اندرویدی امضاشدهاند که به Meiya Pico اشاره دارد.

در انجمنهای پرسشوپاسخ چینی، کاربران متعددی گزارش دادهاند که اپلیکیشنی با همین نام (Massistant) همانند MFSocket روی دستگاههایشان توسط پلیس نصب شده است. این پستها به اواسط ۲۰۲۰ بازمیگردند و فرضیه جایگزینی MFSocket با Massistant را تقویت میکنند؛ ابزاری که بهنظر میرسد بخشی از اکوسیستم «Mobile Master» متعلق به Meiya Pico باشد.

طبق گفته یکی از کاربران در پلتفرم Zhidao، در وبسایت وزارت امنیت عمومی (公安部)، حذف این اپلیکیشن غیرقانونی اعلام شده است – هرچند پژوهشگران Lookout هیچ اشاره مستقیمی به Massistant در این وبسایت نیافتهاند.

طبق گفته یکی از کاربران در پلتفرم Zhidao، در وبسایت وزارت امنیت عمومی (公安部)، حذف این اپلیکیشن غیرقانونی اعلام شده است – هرچند پژوهشگران Lookout هیچ اشاره مستقیمی به Massistant در این وبسایت نیافتهاند.

مشابه MFSocket، اپلیکیشن Massistant با نرمافزار دسکتاپ جرمشناسی همراه است تا دادهها را از دستگاه استخراج کند. این اپ به هیچ سروری متصل نمیشود، بلکه مانند MFSocket از پورت 10102 لوکالهاست برای برقراری ارتباط استفاده میکند – احتمالاً از طریق ابزارهایی مانند Android Debug Bridge (ADB) که امکان ارسال پورت را فراهم میکنند.

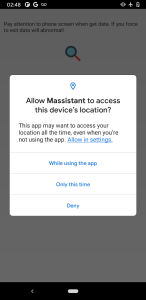

زمانی که اپ اجرا میشود، از کاربر درخواست مجوزهایی برای دسترسی به دادههای مکانیابی (GPS)، پیامکها، تصاویر، فایلهای صوتی، مخاطبین و خدمات تلفن میکند. پس از آن، هیچ تعامل دیگری لازم نیست. اگر کاربر بخواهد از اپ خارج شود، پیامی دریافت میکند مبنی بر اینکه برنامه در حالت “get data” است و خروج منجر به خطا خواهد شد. این پیام فقط به دو زبان چینی سادهشده و انگلیسی آمریکایی نمایش داده میشود.

شباهتهای زیادی بین MFSocket و Massistant وجود دارد: همپوشانی گسترده در کد، استفاده از آیکون مشابه و حفظ بسیاری از کلاسها و دستورهای نسخههای اولیه MFSocket. Massistant حتی یک فایل XML با نام mfsocket.xml در منابع خود دارد.

هرچند بهنظر نمیرسد Massistant بتواند پس از جداسازی از نرمافزار دسکتاپ، دادهها را به بیرون انتقال دهد، اما حضور آن روی دستگاه و فایلهای لاگ میتواند به کاربر هشدار دهد که دادههایش در هنگام توقیف، جمعآوری شدهاند.

مانند نسخه قبلی، Massistant از USBBroadcastReceiver استفاده میکند تا پس از قطع اتصال USB، خودش را از روی دستگاه پاک کند. با این حال، به نظر میرسد گاهی این فرآیند ناموفق بوده و باعث کشف اپلیکیشن از سوی کاربران چینی شده است.

منبع: https://www.lookout.com/threat-intelligence/article/massistant-chinese-mobile-forensics