تیم امنیتی مایکروسافت گزارشی جامع درباره ClickFix منتشر کرده است؛ حملهای مهندسی اجتماعی که کاربران را فریب میدهد تا در ظاهر برای اثبات انسانبودن خود، دستورهای مخرب را اجرا کنند.

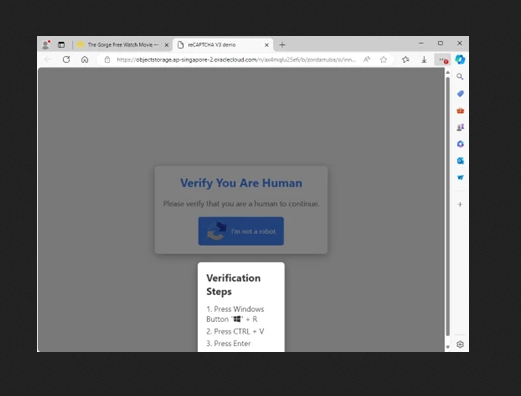

ClickFix وانمود میکند که یک آزمون استاندارد CAPTCHA است. اما بهجای کلیک روی مربعهایی با تصویر موتورسیکلت، جاگذاری تکه پازل در جای مناسب یا چرخاندن اشیای عجیب و غریب تا زاویه مشخص، از کاربر میخواهد کار دیگری انجام دهد.

این CAPTCHA جعلی به کاربر دستور میدهد کلیدهای Windows/Super + R را بزند، سپس Ctrl + V و در ادامه Enter را فشار دهد. ترکیبی که هر کسی با حداقل تجربه کار با ویندوز میداند پنجره Run را باز میکند، محتوای قرار گرفته در کلیپبورد توسط مهاجم را میچسباند و اجرا میکند. کافی است تصور کنید کاربران با لبخند از اینکه «کمک» کردهاند خوشحالند، در حالیکه مجرمان سایبری در حال دسترسی غیرمجاز به سیستم آنها هستند.

رشد روزافزون تکنیک ClickFix

تیم تحقیقاتی مایکروسافت نوشته است:

«در طول یک سال گذشته، بخش تهدیدات و کارشناسان Microsoft Defender مشاهده کردهاند که تکنیک مهندسی اجتماعی ClickFix بهطور فزایندهای محبوب شده و هر روز هزاران دستگاه سازمانی و شخصی در سراسر جهان را هدف قرار میدهد.»

این روش اخیراً در یک کمپین فیشینگ علیه کاربران Booking.com بهکار گرفته شد. مهاجمان ایمیلهای مخرب به فروشندگان صنعت هتلداری ارسال میکردند که شامل ادعاهایی درباره نظرات منفی یا پرسشهای مشتریان بود. اما قربانیان پس از کلیک، به سایتی تحت کنترل مهاجم هدایت میشدند که یک CAPTCHA جعلی نمایش میداد.

پژوهشگران مایکروسافت توضیح دادند:

«از آنجا که ClickFix برای اجرای دستورات مخرب به مداخله کاربر وابسته است، کارزارهایی که از این تکنیک استفاده میکنند میتوانند از سد بسیاری از راهکارهای امنیتی خودکار عبور کنند.»

بارهای مخرب (Payloads) مرتبط با ClickFix

آنچه ClickFix انجام میدهد، کاملاً به مهاجم بستگی دارد. پژوهش مایکروسافت نشان داده رایجترین بار مخرب، Lumma Stealer است؛ بدافزار سرقت کننده اطلاعات که سالانه متهم به میلیونها دلار کلاهبرداری کارت اعتباری شده و گفته شده بود در اردیبهشت طی یک عملیات بینالمللی متلاشی شده است، اما شواهد نشان میدهد صرفاً فعالیت آن کند شده، نه متوقف.

سایر Playloadهای تأیید شده که اغلب بدون نوشتن روی دیسک و صرفاً در حافظه اجرا میشوند شامل موارد زیر هستند: تروجانهای دسترسی از راه دور (RAT) مانند Xworm، AsyncRAT، NetSupport و SectopRAT، لودرهایی مانند Latrodectus و MintsLoader، روتکیتهایی بر پایه پروژه متنباز r77، بهعنوان نمونه، در یک حمله علیه سازمانهای دولتی، مالی و حملونقل پرتغال، مهاجمان از ClickFix برای استقرار بدافزار Lampion استفاده کردند. در این سناریو، ایمیلهای فیشینگ قربانی را به صفحهای هدایت میکردند که با استفاده از ClickFix ابتدا یک اسکریپت VBScript مبهم دانلود میشد؛ این اسکریپت بهنوبه خود اسکریپتهای بیشتری بارگیری میکرد تا پس از بررسی وجود آنتیویروس و سایر مکانیزمهای امنیتی، در نهایت یک فایل .cmd بسازد که بار اصلی را در زمان ریبوت تحویل میداد.

با این حال، نکته جالب این بود که تیم مایکروسافت دریافتند بدافزار Lampion واقعاً اجرا نشد، چراکه دستور دانلود در کد کامنتگذاری شده بود.

دیگر گونههای ClickFix

مایکروسافت در گزارش خود اشاره میکند که برخی نسخههای ClickFix اصلاً بهشکل CAPTCHA ظاهر نمیشوند، هرچند سرویسهای محبوبی مانند Google reCAPTCHA و Cloudflare Turnstile همچنان پرکاربردترین پوشش این حملات هستند. نمونههای قدیمیتر خود را بهجای صفحه خطای «!Aw, Snap» در مرورگر کروم جا زدهاند یا پیام خطای مایکروسافت در Word Online را تقلید کردهاند. حتی نسخههایی مشاهده شده که صفحه فرود Discord را جعل کردهاند تا دامنه قربانیان را گستردهتر کنند.

همچنین گونهای از ClickFix کشف شد که بهجای ویندوز، کاربران macOS را هدف قرار میدهد. پژوهشگران گفتند:

«جالب است که مراحل نمایش دادهشده برای کاربران macOS درواقع مربوط به ویندوز بود»، اما دستور واقعی یک اسکریپت Bash بود که اطلاعات ورود کاربر را سرقت میکرد، بار مخرب را دانلود مینمود، ویژگی قرنطینه macOS را غیرفعال کرده و در نهایت بدافزار را اجرا میکرد.

توصیههای مایکروسافت برای مقابله

مایکروسافت میگوید بهترین راهکار در وهله نخست آموزش کاربران است، در کنار استفاده از فیلترینگ ایمیل برای کاهش حجم حملات فیشینگ. در گزارش همچنین توصیهای غیرمنتظره به چشم میخورد: جلوگیری از اجرای خودکار پلاگینهای Flash در مرورگر – هرچند این توصیه کمی بیمورد است، زیرا Adobe بیش از چهار سال پیش Flash Player را رسماً کنار گذاشت.

سایر توصیهها شامل موارد زیر است:

- فعالسازی PowerShell Script Block Logging و سیاستهای اجرای اسکریپت

- روشنکردن هشدارهای اختیاری Windows Terminal هنگام چسباندن چند خط کد

- فعالسازی App Control Policies برای جلوگیری از اجرای باینریها از طریق دستور Run

- حتی میتوان با Group Policy گزینه Run را بهطور کامل از منوی استارت حذف کرد

در پایان، گزارش مایکروسافت فهرستی از شاخصهای نفوذ (IoCs) را نیز ارائه کرده است تا سازمانها بتوانند آنها را در سامانههای پایش امنیتی خود بهکار بگیرند.

منبع: https://www.theregister.com/2025/08/22/clickfix_report/