برخی از آمار مهم امنیت سایبری برای سال ۲۰۲۴

چند سال گذشته برای امنیت فناوری عملیاتی (OT) ترسناک بود. حملات موفقیتآمیز دائماً در اخبار منتشر میشد، آسیبپذیریها کشف میشدند، و هزینههای باجافزار به...

اینفوگرافیک ۶ نکته مهم محافظت از حریم شخصی آنلاین

عادتهایمان میتوانند ما را از مهلکه نجات دهند و همچنین وارد یک مهلکه کنند. در مورد حفظ امنیت حریم شخصی آنلاین، این عادتهای ما...

اینفوگرافیک امنیت موبایل خود را حفظ کنید

چندین سال پیش هدف مجرمان سایبری دسترسی به اطالاعات دسکتاپ ها بود، اما امروزه دستگاه های تلفن همراه نیز به همان اندازه و حتی...

کلاهبرداری SMS – چگونه شناسایی کنیم؟

در این اینفوگرافیک از وبسایت امنیت اینترنت کنشتک درباره کلاهبرداری SMS میخوانیم. خرابکارها چگونه میتوانند از SMS برای اهداف مخرب استفاده کنند؟ چگونه میتوانیم...

اینفوگرافیک حملههای شبکه

در اینفوگرافیک حملههای شبکه چند تهدید شبکه را نام برده و به طور مختصر آن را شرح میدهیم.

۱- Botnets

۲- MITM

۳- DNS Spoofing

۴- IP Spoofing

۵-...

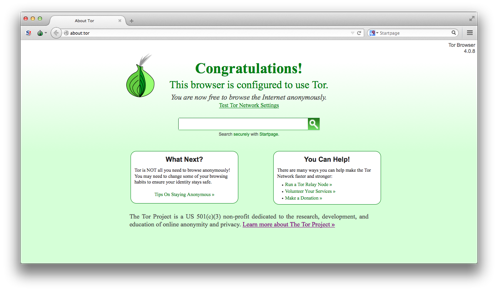

۸ راه محافظت از رد پای دیجیتال

آنها ما را تعقیب میکنند. همین که از یک وبسایت بازدید میکنید، عکسهای تعطیلات خود را در شبکههای اجتماعی منتشر میکنید، با دوستان خود...

اینفوگرافیک شناسایی ایمیل فیشینگ

در اینفوگرافیک این هفته از وبسایت امنیت اینترنت کنشتک، درباره راههای شناسایی ایمیل فیشینگ میخوانیم. حمله فیشینگ یکی از وکتورهای قدیمی و همچنان موفق...

اگر قربانی حمله سایبری شدیم چه کنیم؟

در یک مطالعه که توسط Malwarebytes انجام گردید، مشخص شد با اینکه کاربران تهدیدهای آنلاین را میشناسند، اما هنوز نمیدانند که این حملات چگونه...

اینفوگرافیک احراز هویت و مجوز دسترسی

در زمینه امنیت و کنترل دسترسی، احراز هویت و مجوز دسترسی دو فرآیند مجزا اما مرتبط هستند. هدف اصلی احراز هویت این است که...

اینفوگرافیگ حمله ویشینگ

ویشینگ نوشتار فارسی Vishing و آن هم خلاصه شدهی Voice Phishing به معنی فیشینگ تماس صوتی است. حمله ویشینگ یکی از انواع حملات مهندسی...