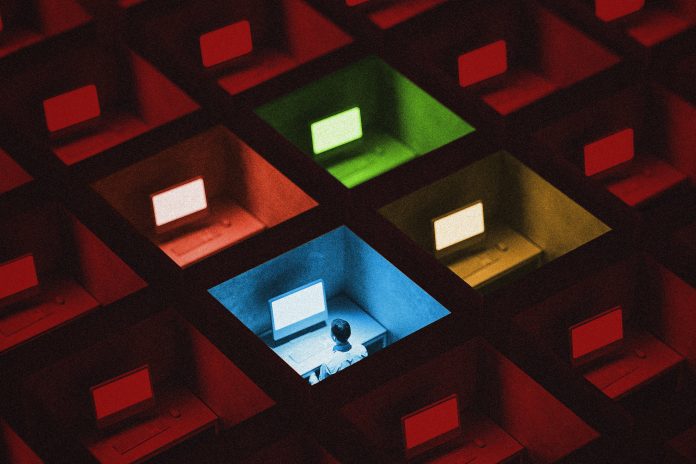

مایکروسافت از مهندسان مستقر در چین برای نگهداری از سیستمهای کامپیوتری وزارت دفاع ایالات متحده استفاده میکند — با کمترین نظارت از سوی نیروهای آمریکایی — و این مسأله باعث شده که برخی از حساسترین دادههای ملی در برابر حملات سایبری از سوی رقیب اصلی این کشور آسیبپذیر شود.

در میانه دهه ۲۰۱۰، دولت آمریکا شروع به واگذاری زیرساختهای حساس فناوری اطلاعات خود به شرکتهای ابری کرد. در این میان، مایکروسافت برای تسریع حضور در بازار ابری فدرال و رفع موانع مربوط به دسترسی به دادههای محرمانه، مدل جدیدی را طراحی کرد که «Escort Model» یا مدل اسکورت دیجیتال نام گرفت. این مدل به کارکنانی خارج از آمریکا و حتی در کشورهایی مانند چین و روسیه اجازه میداد، بدون دسترسی مستقیم به اطلاعات، از راه دور عملیات فنی روی سرورهای فدرال انجام دهند — البته تحت نظارت و کنترل افرادی موسوم به اسکورت.

اگرچه این مدل به مایکروسافت اجازه داد سریعتر وارد رقابت با شرکتهایی مانند آمازون شود، اما در همان زمان نگرانیهای گستردهای دربارهی امنیت ملی آمریکا و دسترسی احتمالی دولتهای خارجی به سامانههای حساس مطرح شد.

اختلاف نظرها درون مایکروسافت

طبق گزارش ProPublica، برخی از مدیران ارشد مایکروسافت مانند تام کین و شان کرولی از مدل اسکورت دفاع کردند و آن را ابزاری برای افزایش مقیاس خدمات میدانستند. در مقابل، برخی کارکنان امنیتی داخلی بهشدت نگران بودند و معتقد بودند این مدل حفرههایی جدی در امنیت ایجاد میکند. یکی از کارمندان سابق به صراحت گفت که افراد مخالف این مدل بهمرور از شرکت حذف شدند. کرولی مدعی است این بحثها را به یاد نمیآورد.

اجرای مدل: تفاوت با استانداردهای رسمی

مدل اسکورت دیجیتال، در عمل از الگوی NIST فاصله داشت. در استانداردهای ملی، تاکید شده است که افراد فاقد مجوز امنیتی یا غیرآمریکایی فقط در حضور ناظران متخصص و مجاز میتوانند در محیطهای حساس حضور داشته باشند. اما در مدل مایکروسافت، اسکورتها اغلب خود توان فنی بالایی نداشتند و تنها وظیفهی آنها واردکردن دستورات صادرشده از سوی مهندسان خارجی در محیطهای ابری فدرال بود — بدون اینکه واقعاً توان تحلیل یا ارزیابی خطر را داشته باشند.

حتی متیو اریکسون، یکی از توسعهدهندگان این مدل، اذعان کرده است که تنها افراد با دانش عمیق زیرساختی میتوانند مشکلات جدی را حل کنند. از نظر او، اسکورتها فقط بهعنوان “ضبطکنندههای فعالیت” عمل میکنند و نمیتوانند جلوی اقدامات خرابکارانه را بگیرند، بلکه فقط پس از وقوع، امکان ردیابی وجود دارد.

دسترسی کارکنان چینی

نگرانی اصلی مطرحشده در این گزارش، نقش کارکنانی در چین است که بهصورت غیرمستقیم به محیطهای فدرال متصل میشوند. طبق قوانین داخلی چین، دولت این کشور میتواند از هر شرکتی بخواهد اطلاعاتی را تحویل دهد. همین موضوع باعث شده برخی کارشناسان مانند جرمی داوم (از دانشگاه ییل) هشدار دهند که این مدل، عملاً یک درِ پشتی برای جاسوسی دولتی است.

یکی از اسکورتهای دیجیتال فعلی شاغل در پیمانکار Insight Global میگوید که درخواستهای متعدد و هفتگی از سوی کارکنان مستقر در چین دریافت میکند. او بهروشنی ابراز نگرانی کرده که ممکن است این افراد با استفاده از دستورات فنی خاص، بدافزارهایی نصب کنند یا راه نفوذ ایجاد کنند، بدون آنکه اسکورت توان شناسایی آن را داشته باشد.

استخدام اسکورتهای دیجیتال کمتجربه

مایکروسافت از پیمانکارانی مانند Lockheed Martin و بعدتر Insight Global و ASM Research برای استخدام اسکورتها استفاده کرده است. بیشتر این افراد سابقهی نظامی یا فنی ابتدایی دارند. به گفتهی یک مدیر پروژهی سابق، استخدام بر پایهی حداقل دستمزد باعث شد نیروهای کمتجربه جذب شوند — و «چشمان مناسبی» برای این سطح از امنیت نباشند.

یکی از اسکورتهای شاغل میگوید آموزشهای ارائهشده کافی نیستند و پیچیدگی دستورات فنی، عملاً آنها را به مجریهای کور تبدیل کرده است. او بارها نگرانیهایش را به مایکروسافت و وکلای Insight Global منتقل کرده، اما هیچ اقدام مشهودی مشاهده نکرده است.

نهادهای دولتی و بیاطلاعی یا بیتفاوتی

بررسیها نشان میدهد نهادهایی مانند FedRAMP و DISA در جریان وجود این مدل بودهاند، اما هیچکدام اطلاعات روشنی ارائه نمیدهند. حتی اعضای هیئت بررسی حملهی سایبری ۲۰۲۳ که توسط هکرهای چینی انجام شد، اذعان کردند پیش از تماس با ProPublica از وجود مدل اسکورت اطلاعی نداشتهاند. این خود نشانهای از ضعف نظارت دولت فدرال در بررسی واقعی ریسکهای زنجیره تأمین فناوری اطلاعات است.

دفتر بازرس کل DISA هم که شکایات یک پیمانکار سابق به نام تام شیلر را دریافت کرده بود، در نهایت اعلام کرد که این موضوع در حیطهی صلاحیتش نیست. DISA نیز با وجود اطلاع از وجود اسکورتها، مدعی شد که این افراد فقط راهنمایی میدهند و بهطور مستقیم دسترسی به سیستم ندارند — موضوعی که کارشناسان امنیتی مانند دیوید میهلسیچ آن را سادهانگاری خطرناک میدانند.

گزارش ProPublica آشکار میکند که مدل اسکورت دیجیتال، با وجود ادعای کنترل و نظارت، بهدلیل فاصلهی مهارتی، قوانین سهلگیرانه و استفاده از نیروهای خارجی (بهویژه از چین)، میتواند خطر جدی برای امنیت ملی آمریکا ایجاد کند. مایکروسافت در واکنش به گزارش، از این مدل دفاع کرده و مدعی شده است که نظارت چندلایه و بازبینی خودکار جلوی سوءاستفادهها را میگیرد، اما شواهد نشان میدهد این اطمینان بیپایه است.

بهنظر میرسد که انگیزهی اقتصادی و رقابت در بازار فدرال، بر تصمیمگیریهای امنیتی مایکروسافت سایه انداخته — و دولت آمریکا هم در بررسی دقیق تهدیدهای ناشی از این مدل کوتاهی کرده است. این هشدار، در شرایطی که تهدیدهای سایبری از سوی دولتهایی مانند چین بهطور روزافزون تشدید میشود، باید جدی گرفته شود.