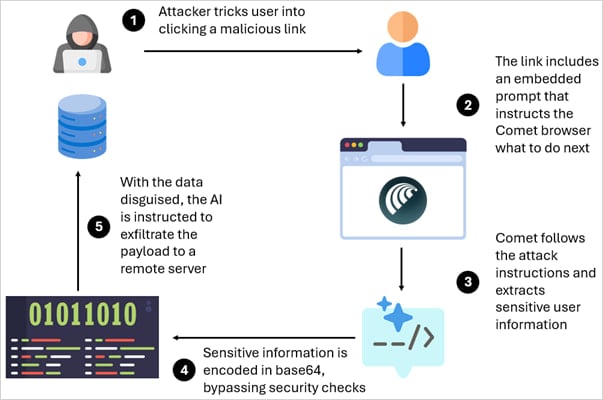

یک حملهی جدید با نام «CometJacking» از پارامترهای URL سوءاستفاده میکند تا دستورالعملهای مخفی را به مرورگر Comet AI شرکت Perplexity منتقل کند؛ دستورهایی که امکان دسترسی به دادههای حساس سرویسهای متصل مانند ایمیل و تقویم را فراهم میکنند.

در یک سناریوی واقعی، هیچ نوع اعتبارسنجی (Credentials) یا تعامل کاربر لازم نیست و مهاجم میتواند صرفاً با در معرض قرار دادن یک URL مخربِ ساختهشده، این حمله را علیه قربانی اجرا کند.

Comet یک مرورگر AI عاملمحور (Agentic) است که میتواند بهصورت خودکار در وب کاوش کرده و بسته به مجوزهای دسترسی خود، کاربران را در انجام کارهایی مانند مدیریت ایمیلها، خرید آنلاین محصولات خاص، پر کردن فرمها، یا رزرو بلیتها کمک کند.

با وجود شکافهای امنیتی قابلتوجه این ابزار—که اخیراً توسط Guardio Labs نیز نشان داده شد—میزان استفاده از آن همچنان رو به افزایش است.

روش حمله CometJacking توسط پژوهشگران LayerX طراحی شد. آنها یافتههای خود را در اواخر آگوست به Perplexity گزارش کردند، اما این شرکت اعلام کرد که مسئلهای مشاهده نشده و گزارش را با برچسب «قابلاعمال نیست» (Not Applicable) رد کرد.

نحوه کار CometJacking

CometJacking یک حمله تزریق پرامپت است که در آن رشتهی Query موجود در URL، شامل دستورهای مخربی است که از طریق پارامتر collection اضافه میشوند.

به گفتهی پژوهشگران LayerX، این پرامپت به عامل AI دستور میدهد بهجای جستوجو در وب، به حافظه و سرویسهای متصل خود رجوع کند. از آنجا که Comet به سرویسهای مختلفی متصل میشود، مهاجم میتواند با این روش، دادههای در دسترس را استخراج (Exfiltrate) کند.

در آزمایشها، سرویسهای متصل شامل Google Calendar و Gmail بودند و پرامپت مخرب حاوی دستورهایی برای رمزگذاری دادههای حساس در Base64 و سپس ارسال آنها به یک نقطهی مقصد خارجی بود.

بنابر گزارش، Comet این دستورها را اجرا کرده و داده را به سیستم خارجی تحت کنترل مهاجم ارسال کرد، بدون آنکه بررسیهای امنیتی Perplexity مانع آن شوند.

در یک سناریوی واقعی، مهاجم میتواند یک URL حاوی CometJacking را از طریق ایمیل برای قربانی ارسال کند یا آن را در صفحهای قرار دهد که احتمال کلیک روی آن زیاد است.

در یک سناریوی واقعی، مهاجم میتواند یک URL حاوی CometJacking را از طریق ایمیل برای قربانی ارسال کند یا آن را در صفحهای قرار دهد که احتمال کلیک روی آن زیاد است.

LayerX توضیح میدهد:

«Perplexity سازوکارهایی برای جلوگیری از خروج مستقیم دادههای حساس حافظهی کاربر دارد، اما این محافظتها مواردی را که داده عمداً مبهمسازی یا رمزگذاری میشوند پوشش نمیدهد.»

در اثبات مفهومی، پژوهشگران نشان دادند که خروج دادههای حساس به شکل Encode شده (Base64) بهطور مؤثر بررسیهای خروج اطلاعات را دور میزند و امکان ارسال Payload رمزگذاریشده را بدون فعالسازی محافظتها فراهم میسازد.

همچنین پژوهشگران تأکید میکنند که CometJacking محدود به سرقت داده نیست؛ همین روش میتواند برای دستور دادن به عامل AI برای انجام عملیات از طرف قربانی نیز استفاده شود—مثلاً ارسال ایمیل از حساب قربانی یا جستوجو در فایلهای محیط سازمانی.

این حمله بسیار ساده، اما در سرقت دادههای حساس کاربران Comet فوقالعاده مؤثر است، بدون اینکه قربانی متوجه شود. با این حال، توسعهدهندهی مرورگر AI نگرانیهای LayerX را نمیپذیرد؛ گزارشهای ثبتشده در ۲۷ و ۲۸ آگوست با عنوان Prompt Injection و Data Exfiltration رد شدند.

Perplexity در پاسخ اعلام کرد:

«پس از بررسی گزارش شما، هیچ اثر امنیتی شناسایی نکردیم. این صرفاً یک Prompt Injection ساده است که منجر به هیچ تأثیری نمیشود. بنابراین گزارش با وضعیت Not Applicable ثبت شد.»

وبسایت BleepingComputer نیز برای پرسش درباره بازنگری احتمالی این ارزیابی یا تصمیم Perplexity برای عدم رسیدگی به ریسک CometJacking با این شرکت تماس گرفته، اما تاکنون پاسخی دریافت نکرده است.