محققان از یک کمپین پایدار و مداوم که توسط جاسوسهای روسی اجرا میشود، پرده برداشتهاند. این کمپین با استفاده از یک تکنیک فیشینگ هوشمندانه، حسابهای Microsoft 365 را در اختیار میگیرد.

فیشینگ کد دستگاه چگونه کار میکند؟

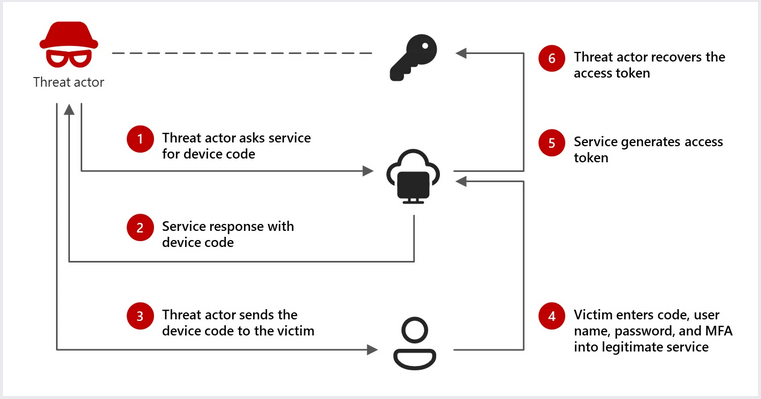

این تکنیک با نام Device Code Phishing شناخته میشود و از Device Code Flow سوءاستفاده میکند. Device Code Flow یک روش احراز هویت است که در استاندارد OAuth تعریف شده و برای ورود دستگاههایی مانند پرینترها، تلویزیونهای هوشمند و دیگر دستگاههایی که مرورگر ندارند، طراحی شده است. این دستگاهها به دلیل نداشتن مرورگر، نمیتوانند از روشهای معمول ورود مانند نام کاربری، رمز عبور و احراز هویت دو مرحلهای استفاده کنند.

در این روش، به جای احراز هویت مستقیم کاربر، دستگاهی که ورودیهای محدودی دارد، یک کد دستگاه (شامل حروف یا ترکیب حروف و اعداد) را همراه با یک لینک مرتبط با حساب کاربری نمایش میدهد. سپس، کاربر باید لینک را روی یک کامپیوتر یا دستگاهی دیگر که ورود به سیستم در آن آسانتر است، باز کند و کد را وارد کند. در ادامه، سرور یک توکن احراز هویت به دستگاه ارسال میکند و آن را وارد حساب کاربری میکند.

احراز هویت از طریق Device Code Flow شامل دو مسیر است:

1- مسیری که از طریق یک اپلیکیشن یا کد در دستگاه با ورودی محدود اجرا میشود و به دنبال اجازه ورود است.

2- مسیری که از طریق مرورگر دستگاهی که کاربر معمولاً برای ورود از آن استفاده میکند، انجام میشود.

تلاش سازمانیافته و هماهنگ

بر اساس هشدارهای شرکت امنیتی Volexity و Microsoft، مهاجمان وابسته به دولت روسیه از حداقل آگوست سال گذشته، از این روش برای نفوذ به حسابهای Microsoft 365 سوءاستفاده کردهاند.

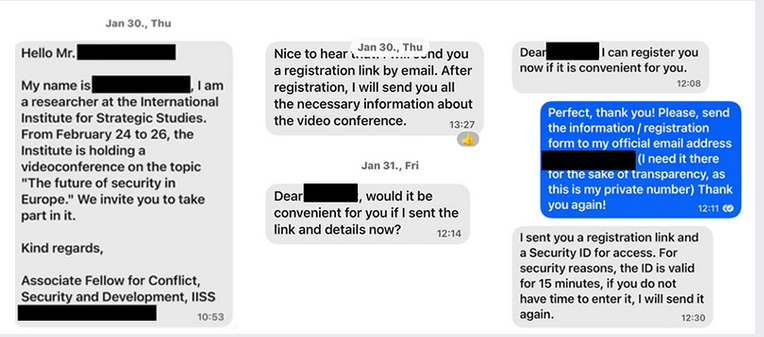

آنها خود را به عنوان مقامات ارشد و مورد اعتماد جا میزنند و از طریق پیامرسانهایی مانند Signal، WhatsApp و Microsoft Teams با قربانیان ارتباط برقرار میکنند. سازمانهایی که مورد جعل هویت قرار گرفتهاند شامل:

- وزارت امور خارجه ایالات متحده آمریکا

- وزارت دفاع اوکراین

- پارلمان اتحادیه اروپا

- مؤسسات پژوهشی برجسته

پس از جلب اعتماد قربانی، مهاجمان از او درخواست میکنند که به یک جلسه در Microsoft Teams بپیوندد، دسترسی به دادهها و اپلیکیشنها را به عنوان یک کاربر خارجی Microsoft 365 بدهد، یا به یک چتروم در یک اپلیکیشن پیامرسان امن ملحق شود. در این مرحله، مهاجم لینکی به همراه یک کد دسترسی ارسال میکند که خودش از طریق یک دستگاه تحت کنترلش ایجاد کرده است.

زمانی که قربانی لینک را در مرورگری که قبلاً به حساب Microsoft 365 متصل شده است باز کرده و کد را وارد کند، مهاجم بهطور غیرمستقیم به حساب او دسترسی پیدا میکند و این دسترسی تا زمانی که توکن احراز هویت معتبر بماند، ادامه خواهد داشت.

زمانی که قربانی لینک را در مرورگری که قبلاً به حساب Microsoft 365 متصل شده است باز کرده و کد را وارد کند، مهاجم بهطور غیرمستقیم به حساب او دسترسی پیدا میکند و این دسترسی تا زمانی که توکن احراز هویت معتبر بماند، ادامه خواهد داشت.

چرا این روش موفق است؟

Steven Adair، مدیرعامل Volexity، توضیح داده که حمله فیشینگ کد دستگاه علیرغم آنکه جدید نیست، اما تا به حال کمتر توسط گروههای تهدید دولتی استفاده شده است. او اشاره میکند که:

“این روش خاص بسیار مؤثرتر از سالها تلاش ترکیبی سایر حملات مهندسی اجتماعی و فیشینگ هدفمند است. به نظر میرسد که مهاجمان روسی تلاش کردهاند قبل از آنکه اهداف آنها متوجه تهدید شوند و اقداماتی برای مقابله انجام دهند، از این روش در چندین کمپین بهطور همزمان سوءاستفاده کنند.”

یکی از دلایل موفقیت حمله فیشینگ کد دستگاه ، ابهام در رابط کاربری فرآیند احراز هویت با کد دستگاه است. به همین دلیل، کاربران باید هنگام کلیک روی لینکها و صفحاتی که به آنها هدایت میشوند، دقت کافی داشته باشند.

یکی از دلایل موفقیت حمله فیشینگ کد دستگاه ، ابهام در رابط کاربری فرآیند احراز هویت با کد دستگاه است. به همین دلیل، کاربران باید هنگام کلیک روی لینکها و صفحاتی که به آنها هدایت میشوند، دقت کافی داشته باشند.

Microsoft Azure از کاربران میخواهد تا تأیید کنند که وارد اپلیکیشن مورد نظر خود شدهاند. کاربران باید به این پیامها توجه کنند و به پیامهایی که این گزینه در آن وجود ندارد مشکوک باشند.