پیکربندی نادرست امنیت سایبری: مدیریت ضعیف وصله و دور زدن کنترل دسترسی

آژانس امنیت ملی (NSA) و آژانس امنیت سایبری و امنیت زیرساخت (CISA) یک توصیه مشترک امنیت سایبری (CSA) در مورد رایجترین پیکربندیهای نادرست امنیت...

سرقت هویت

سرقت هویت، جرم گردآوری اطلاعات شخصی یا مالی شخص دیگری به منظور سو استفاده از اسم، هویت و فریب دیگران است. سرقت هویت به...

چگونه از حمله DNS جلوگیری کنیم؟

یکی از تهدیدهای آنلاین حمله DNS است. در مطلب حمله DNS چیست، خواندیم که برای چه از DNS استفاده میکنیم، و چه خطرهایی سرورهای...

Bombing email چیست

اگر ناگهان تعداد بسیار زیادی ایمیل نامرتبط دریافت کردید، برای مثال ایمیل تائیدیه ثبت نام در خبرنامهای و امثال این، شما قربانی Email Bombing...

حفظ حریم شخصی در گوگل

بیشتر کاربران اطلاع دارند که هنگامیکه در موتور جستجوی گوگل عبارتی را جستجو میکنند، این اطلاعات توسط گوگل گردآوری و نگاهداری میشود تا در...

موبایلهای اندروید تنها با شماره تلفن قابل هک شدن هستند

خب این خبر خوبی نیست. گوگل چندی پیش اخطار داد که برخی موبایلهای اندروید از راه دور قابل هک شدن هستند، بدون اینکه نیاز...

۱۰ نکته جهت حفظ امنیت دستگاههای اندروید

از آنجاییکه اشخاص روز به روز بیشتر با موبایلها و تبلتها عجین میشوند، ازدست دادن آن دستگاه، چه در اثر هک شدن و چه...

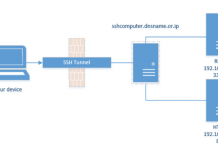

تنظیم ssh tunnel روی Putty برای اتصال به اینترنت

فرض کنید از دیتاسنتری یک سرور تهیه کردهاید و میتوانید با ssh به سرورتان دسترسی داشته باشید. در این مقاله آموزشی از وبسایت امنیت...

کرم کامپیوتر چیست و چگونه یک برنامه کرم ساده بنویسیم؟

کرم کامپیوتر چیست:

کرم کامپیوتر زیر مجموعه نرمافزار و برنامه مخرب محسوب میشود، یک برنامه کامپیوتری است و با کپی کردن یا تولید مثل خودش سیستم را...

موتور جستجو هایی که به حریم خصوصی شما احترام میگذارند

Google, Yahoo و Bing سه موتور جستجو قدرتمندی هستند که تاریخچه جستجوی شما را نگاه میدارند، و بر اساس آنها برای شما یک پروفایل...