تور چگونه از شما در برابر شبکه تور محافظت میکند

در مقاله «تور چگونه کار میکند» خواندیم که شبکه تور چگونه با مسیر انحرافی، از اطلاعات شما در برابر نظارت کنندگان اینترنت محافظت میکند....

رتبه بندی امنیت نرم افزارهای پیام رسان

کدام نرم افزارها و اپلیکیشن ها، پیام های شما را امن انتقال می دهند و امن نگاه می دارند؟

برای مقابله با نظارت گسترده بر...

۵ تا از بهترین آنتیویروسهای رایگان مک

یکی از باورهای اشتباه امنیت دیجیتال این است که سیستم عاملهای مک و لینوکس به ویروس آلوده نمیشوند. همانطور که گفتیم این باور اشتباه...

نکتههایی برای امنیت اطلاعات در سفر

مسافرت رفتن یکی از بخشهای مهم زندگی شخصی یا شغلی ما میباشد. با توجه به اطلاعاتی که با خود حمل میکنیم و خطرات فیزیکی و...

آموزش نصب سیستم عامل Tails روی حافظه USB

معرفی سیستم عامل Tails:

سیستم عامل Tails یا The Amnesic Incognito Live System یکی از توزیعهای گنو/لینوکس مبتنی بر Debian است که تمام اپلیکیشنهای آن...

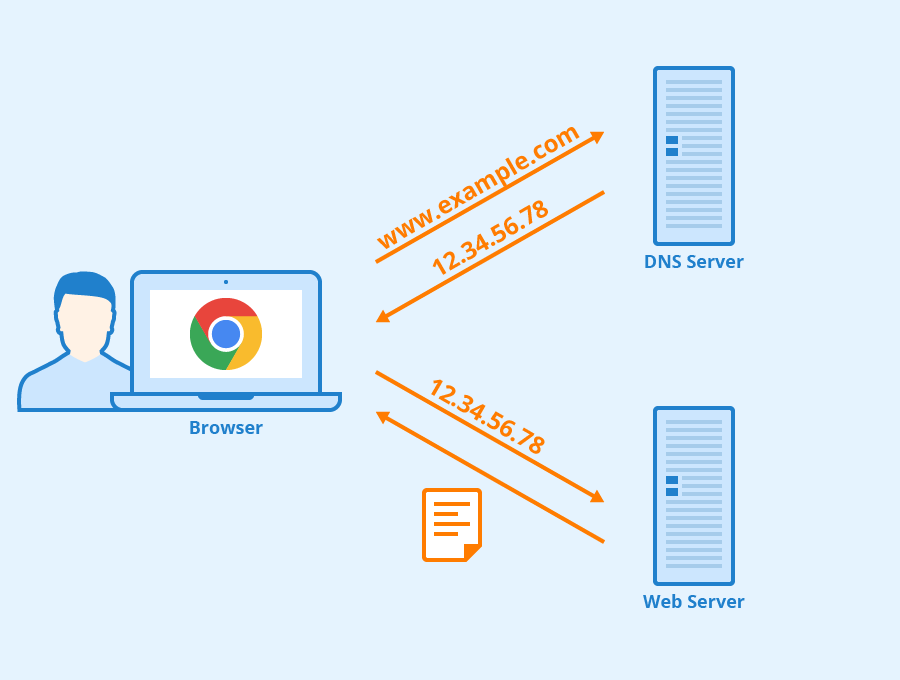

چگونه تنظیمات DNS سرور را تغییر دهیم و چگونه DoH را فعال کنیم

لپتاپ، کامپیوتر، موبایل و تبلت از DNS پیشفرضی که روی روتر تنظیم شده استفاده میکنند، مگر اینکه آنها را تغییر دهیم. این DNS همانی...

چگونه شبکه بیسیم تان را امن کنید؟

یکی از راههای امن کردن شبکه بیسیم ، تنظیم کردن WPA2 -PSK روی مسیریابهای بیسیم است. برای تنظیم کردن این گزینه امنیتی مراحل زیر را...

امنیت احراز هویت موبایل

همانطور که بارها در مورد امنیت موبایلها نوشتهایم در قدم اول باید موبایلهایمان را قفل کنیم. به این معنی که شخص یا اشخاص غیر...

چگونه مجرمان سایبری از هوش مصنوعی برای کلاهبرداری استفاده میکنند و چگونه امن بمانیم

مجرمان سایبری و کلاهبرداران علاقه شدیدی به ابزارهای مبتنی بر هوش مصنوعی دارند. آنها با استفاده از ابزارهای AI روشهای قدیمی کلاهبرداری را تقویت...

سه روش برتر سواستفاده از MS Office که هکرها در ۲۰۲۵ از آنها سوءاستفاده...

استفاده از اسناد Word و Excel برای حملات سایبری در ۲۰۲۵ همچنان ادامه دارد. هکرها سالهاست که از اسناد Word و Excel برای توزیع...